상세 컨텐츠

본문

Linux version of Black Basta ransomware targets VMware ESXi servers

Black Basta 랜섬웨어가 기업용 Linux 서버에서 실행되는 VMware ESXi 가상 머신(VM)을 암호화하기 시작한 것으로 나타났습니다.

대부분의 랜섬웨어 그룹은 이제 ESXi VM를 노린 공격에 집중하고 있습니다. 기업을 노릴 수 있으며 단일 명령으로 여러 서버를 더 빠르게 암호화할 수 있기 때문입니다.

많은 회사가 장치 관리를 더욱 쉽게하고 효율적으로 리소스를 사용하기 위해 최근 가상 머신 환경을 사용하기 시작했기 때문에, VM을 암호화 하는 것이 큰 이득이 될 수 있습니다.

ESXi 서버를 노리는 또 다른 랜섬웨어

Uptycs Threat Research의 연구원은 새로운 보고서에서 VMWare ESXi 서버를 노리는 새로운 Black Basta 랜섬웨어 바이너리를 발견했다고 밝혔습니다.

Linux 랜섬웨어는 새로운 것이 아닙니다. BleepingComputer는 이전에도 LockBit, HelloKitty, BlackMatter, REvil, AvosLocker, RansomEXX, Hive를 포함한 여러 유사한 랜섬웨어에 대해 보고한 적 있습니다.

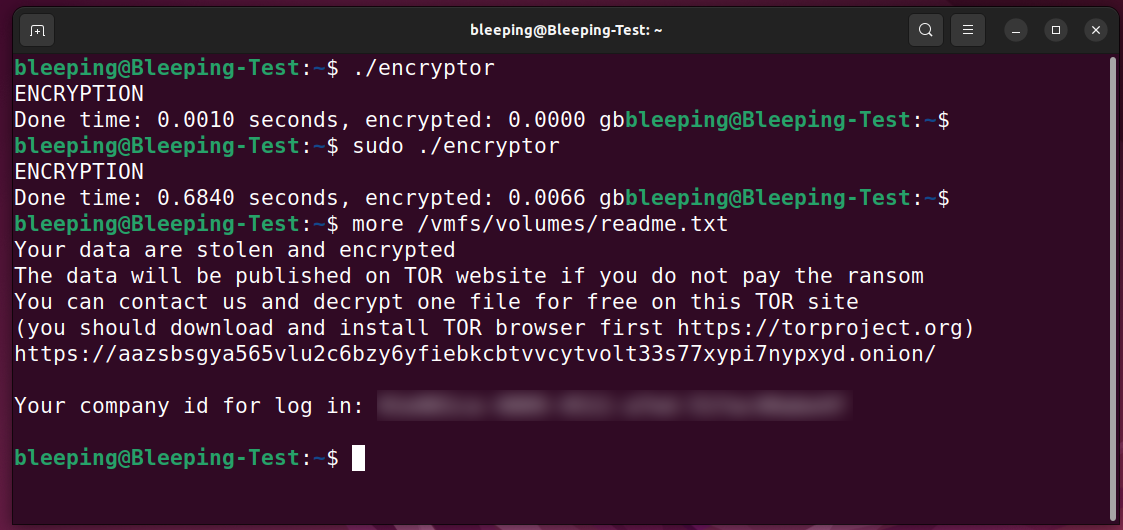

다른 Linux 랜섬웨어와 마찬가지로 Black Basta의 바이너리 랜섬웨어 또한 해킹된 ESXi 서버에서 가상 머신이 저장된 / vmfs / 볼륨을 검색합니다. 해당 폴더가 없을 경우 랜섬웨어가 종료됩니다.

BleepingComputer는 암호화를 위해 다른 경로를 노리는 명령줄 인수를 찾을 수 없었습니다. 이로써 해당 랜섬웨어가 ESXi 서버만을 노리도록 특별히 설계되었음을 알 수 있습니다.

이 랜섬웨어는 ChaCha20 알고리즘을 사용하여 파일을 암호화합니다. 또한 다중 스레딩을 통해 다중 프로세서를 사용하고 암호화의 처리 속도를 높입니다.

이 랜섬웨어는 암호화된 파일 이름에 .basta 확장자를 추가하고 각 폴더에 readme.txt라는 랜섬 노트를 생성합니다.

랜섬노트에는 채팅 지원 패널에 대한 링크와 공격자와 연락하는데 사용할 수 있는 고유 ID가 포함되어 있습니다.

<Black Basta Linux 랜섬 노트>

Uptcys의 Siddharth Sharma와 Nischay Hegde는 아래와 같이 설명했습니다.

"Black Basta는 올 4월에 처음 등장했으며, 해당 변종은 윈도우 시스템을 노렸습니다.”

"채팅 지원 링크와 암호화된 파일 확장자로 미루어볼 때, 우리는 이 캠페인의 배후자가 이전에 윈도우 시스템을 노린 Black Basta 랜섬웨어 공격자와 동일한 것으로 추측했습니다.”

4월부터 활동 시작해

Black Basta 랜섬웨어는 4월 둘째 주 실제 공격에서 처음으로 발견되었으며 전 세계 기업을 빠르게 공격하기 시작했습니다.

공격자가 요구하는 랜섬머니 금액은 피해자마다 다를 수 있지만, BleepingComputer는 한 피해자가 2백만 달러가 넘는 금액을 요구 받은 사실을 알고있다고 밝혔습니다.

이 새로운 랜섬웨어에 대해 알려진 사실은 별로 없지만, 이는 새로운 공격이 아니라 다른 랜섬웨어(Conti)가 브랜드를 변경한 것일 가능성이 높습니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| Emotet 악성코드, 구글 크롬 유저의 신용카드 훔쳐 (0) | 2022.06.09 |

|---|---|

| Evil Corp 사이버 그룹, 제재 피하기 위해 LockBit 랜섬웨어로 전환해 (0) | 2022.06.09 |

| 새로운 ‘DogWalk’ 윈도우 제로데이 버그 발견 (0) | 2022.06.08 |

| QBot, 봇 기반 공격에서 Black Basta 랜섬웨어 배포해 (0) | 2022.06.07 |

| 미 지방 정부 공격에 윈도우 제로데이 악용돼 (0) | 2022.06.07 |

댓글 영역