상세 컨텐츠

본문

안녕하세요. ESRC(시큐리티 대응센터)입니다.

비너스락커 조직이 이력서를 위장하여 Makop랜섬웨어를 지속적으로 유포하고 있으며, 다만 랜섬웨어를 첨부하는 형태가 조금씩 바뀌고 있습니다.

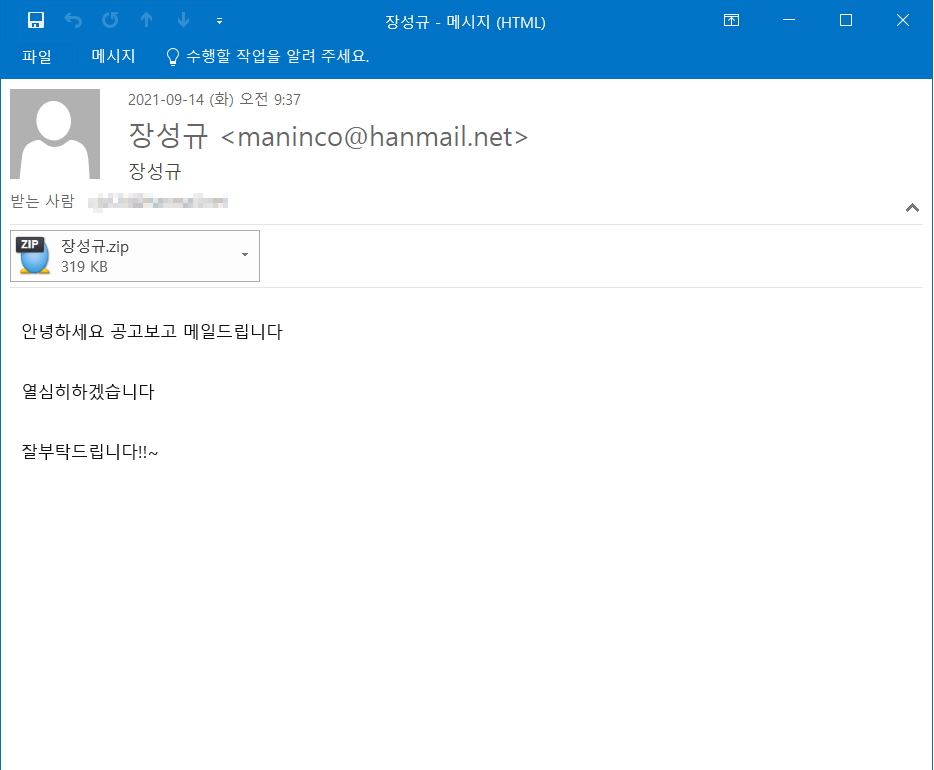

이번에 발견된 악성 메일 역시 이력서를 위장하고 있습니다.

얼마 전 ESRC에서 포스팅 한 비너스락커 조직 관련 포스팅 역시 이력서를 위장하고 있었습니다. 당시 악성 메일에 첨부되어 있는 압축 파일 내에는, 한글 파일로 위장한 Makop 랜섬웨어가 포함되어 있어 사용자들의 클릭을 유도하였습니다.

이번에 발견된 악성 메일 내에도 역시 첨부파일이 포함되어 있습니다.

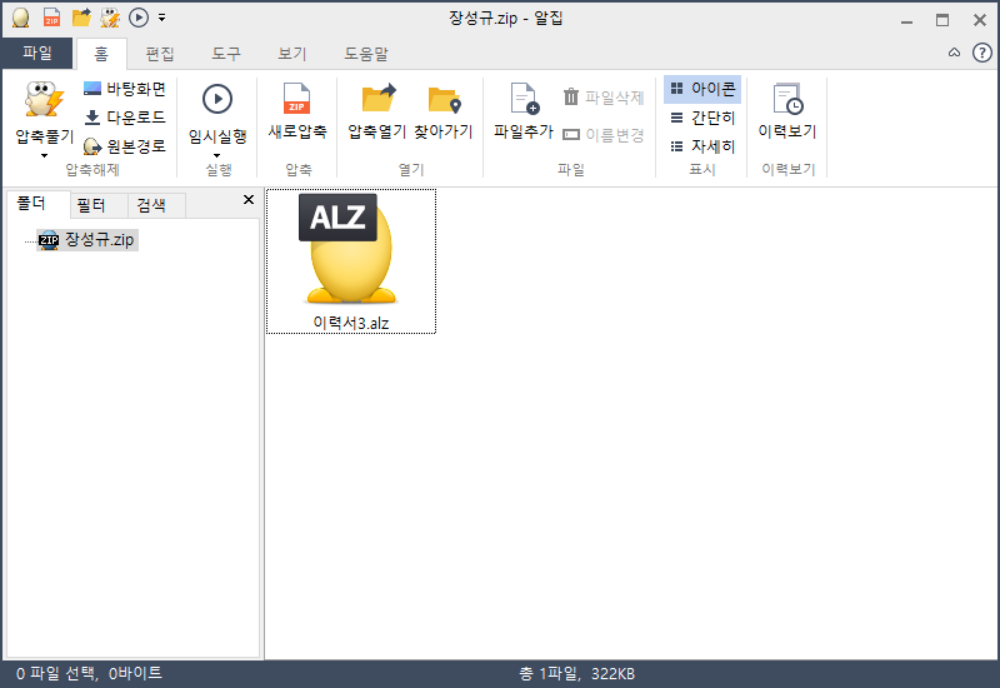

다만, 이번에는 압축파일을 또 한번 압축한 이중압축 방식을 이용하여 보안시스템을 우회하고자 하였습니다.

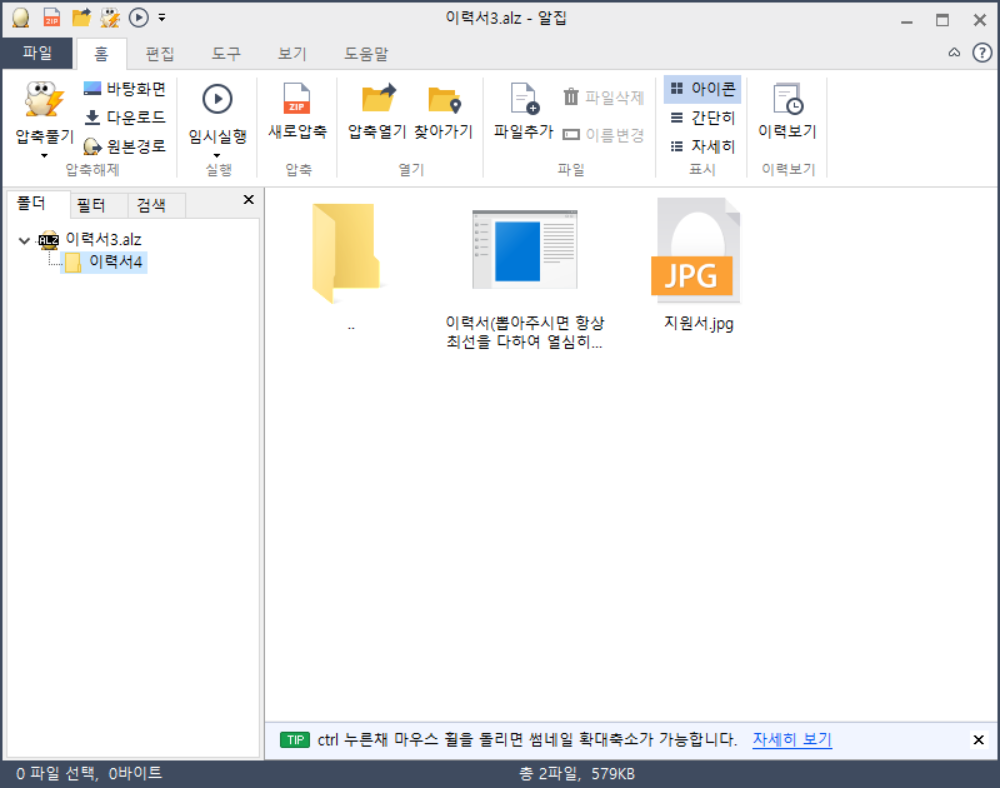

zip 파일 안에 있는 alz 파일 내에는 이력서를 위장한 .exe 파일과 .jpg 파일이 포함되어 있습니다.

만약 사용자가 이력서를 위장한 .exe 파일을 실행하면 Makop 랜섬웨어가 실행됩니다.

파일이 실행되면 Windows 시점복원 방지를 위해 명령 프롬프트(CMD)를 이용하여 볼륨 섀도를 삭제하며, 현재 사용자가 사용중인 프로세스와 관련 파일들을 암호화 시키기 위해 실행중인 프로세스들을 확인 후 암호화 행위를 시작합니다.

암호화 후 파일 확장자를 [CD59D479].[baseus0906@goat.si].baseus으로 변경하며 'readme-warning.txt' 제목의 랜섬노트를 띄웁니다.

이번에 발견된 악성 메일의 특징은 다음과 같습니다.

- 이중압축 사용

- Makop랜섬웨어 확장자([baseus0906@goat.si].baseus) 변경

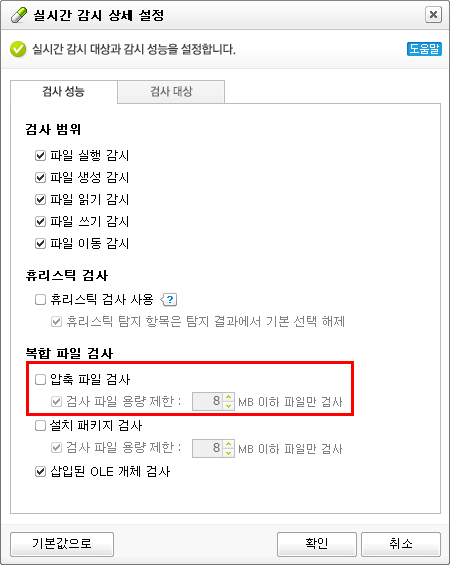

이중압축을 통한 악성코드의 공격을 방지하기 위하여, 알약 사용자여러분들께서는 알약 실시간감시 - 상세설정 - 압축파일 검사를 설정 해 놓는 것을 권장 드립니다.

현재 알약에서는 해당 랜섬웨어에 대하여 Trojan.Ransom.Makop로 탐지중에 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| ‘추석’ 키워드로 유포중인 랜섬웨어 주의! (0) | 2021.09.16 |

|---|---|

| 카카오톡 고객센터를 사칭하여 유포중인 피싱 메일 주의! (0) | 2021.09.15 |

| "이메일 바이러스 체크"로 위장한 피싱 메일 유포 주의!! (0) | 2021.09.13 |

| 정상 한글파일이 포함된 피싱 메일로 유포중인 Lokibot 주의! (0) | 2021.09.13 |

| 해외 결제를 위장한 스미싱 문자 주의! (0) | 2021.09.10 |

댓글 영역