상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

피싱 메일을 통해 꾸준히 유포되고 있는 Lokibot이 피싱 메일의 형태를 변경하여 유포중에 있습니다.

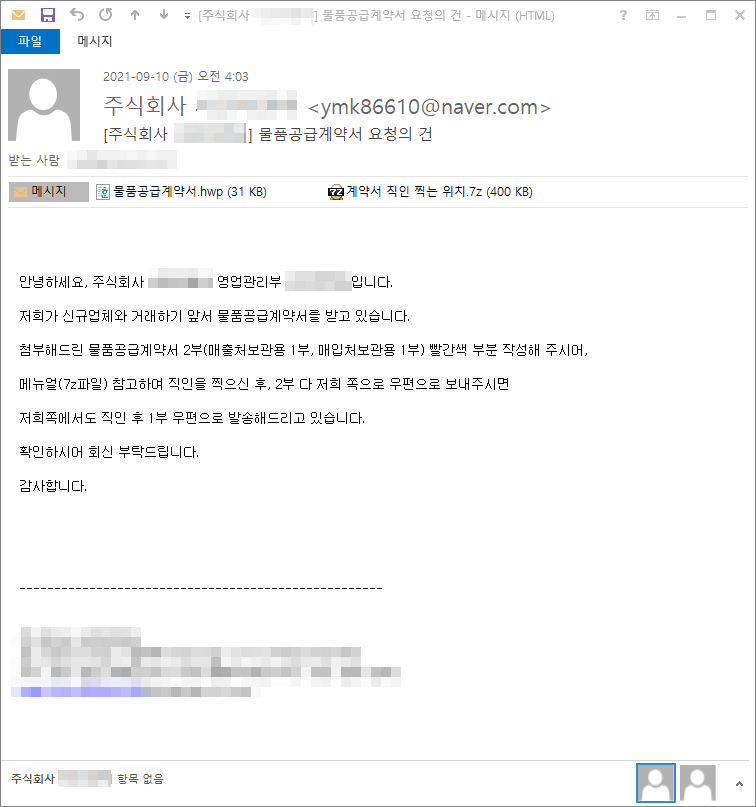

이번에 발견된 피싱 메일은 물품공급계약서를 위장하고 있으며 2개 파일이 첨부되어 있습니다.

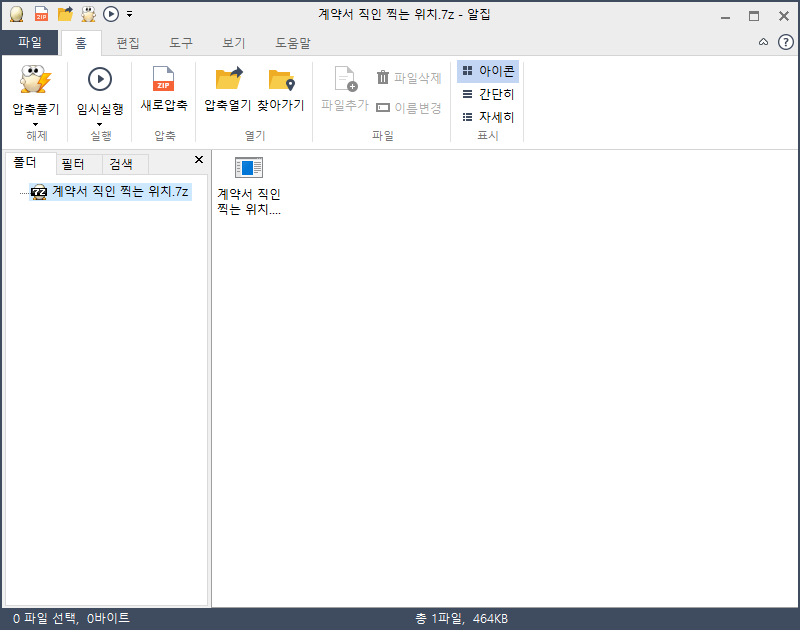

이메일 내용은 거래를 위하여 물품공급계약서를 받고 있다며, 첨부되어있는 '물품공급계약서' 파일명의 한글 파일을 실행하도록 유도합니다. 또한 직인 찍는 메뉴얼이라면서 '계약서 직인 찍는 위치.7z' 압축파일을 실행하도록 유도합니다.

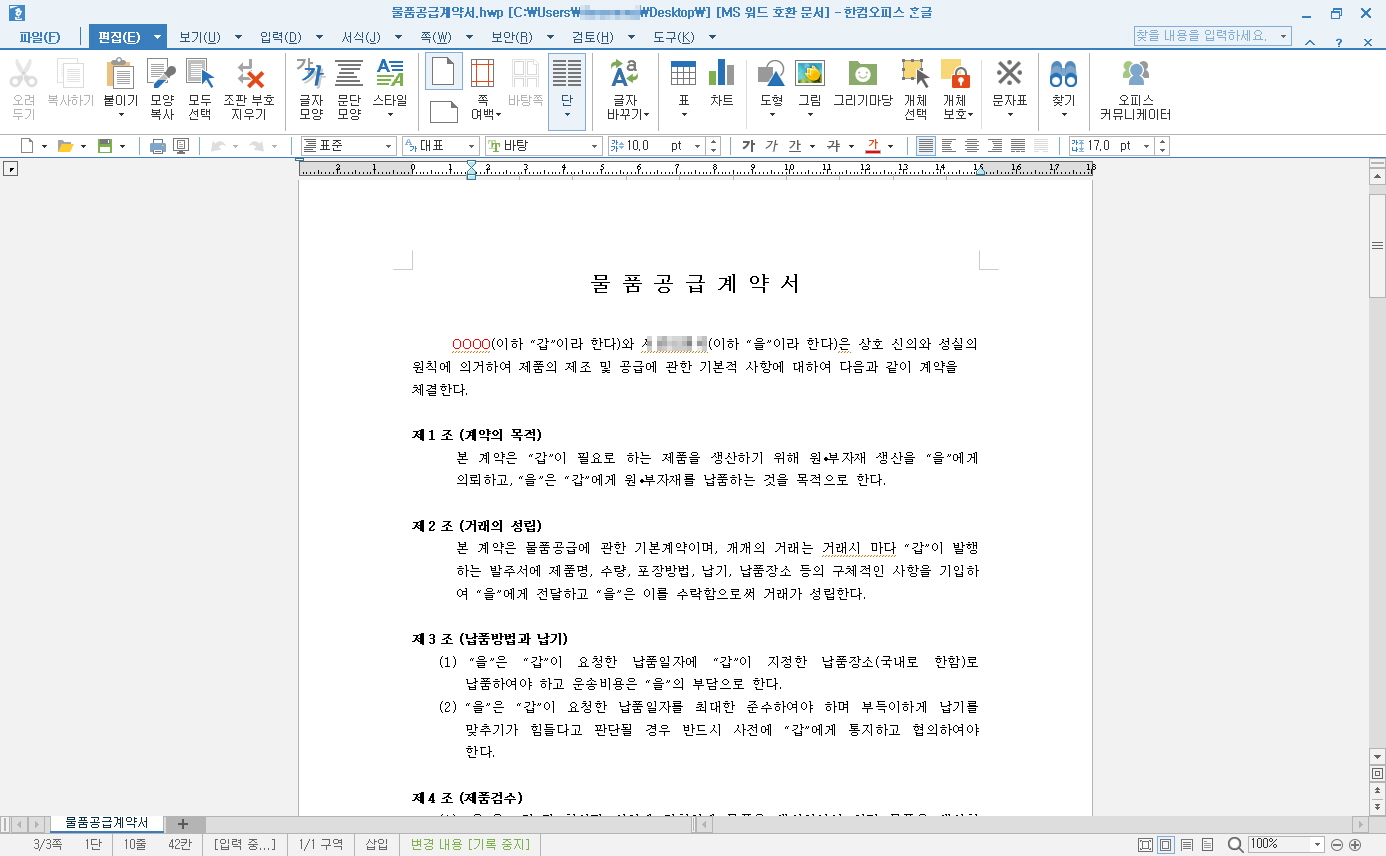

한글 파일은 정상 파일로, 내부에는 일반적인 계약서 내용이 작성되어 있습니다.

압축파일 내에는 정상파일을 위장한 .exe 파일이 포함되어 있으며, 만약 사용자가 해당 파일의 압축을 해제한 후 클릭하면 Lokibot 악성코드가 실행되게 됩니다.

Lokibot이 실행되면 사용자 PC정보와 함께 웹 브라우저, 메일 클라이언트, FTP 프로그램 등에 저장해 놓은 계정 비밀번호를 탈취하여 공격자의 C&C서버로 전송합니다.

C&C 서버 정보

hxxp://23[.]254.225.235/ogaa/fre.php

또한 사용자 PC에서 오랫동안 살아남기 위하여 스케줄러에 자신을 등록하여 사용자 PC실행 시 자동으로 실행되도록 합니다.

이번에 발견된 피싱 메일의 경우, 기존 피싱 메일과 다르게 정상 한글파일을 함께 첨부하여 사용자들의 의심을 피하고자 했습니다.

사용자 여러분들은 출처가 불분명한 사용자에게서 온 메일에 포함된 링크 클릭이나 첨부파일 실행을 지양해 주시기 바라며, 링크 클릭 혹은 첨부파일 실행 전 미리보기를 통해 링크 주소 및 파일 확장자를 확인해야 합니다.

현재 알약에서는 해당 악성코드에 대해 Spyware.Lokibot으로 탐지중에 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| 비너스락커 조직, 이력서를 위장하여 Makop 랜섬웨어 지속적 유포중 (0) | 2021.09.14 |

|---|---|

| "이메일 바이러스 체크"로 위장한 피싱 메일 유포 주의!! (0) | 2021.09.13 |

| 해외 결제를 위장한 스미싱 문자 주의! (0) | 2021.09.10 |

| 대량으로 유포 중인 하이웍스 사칭 피싱 메일 주의! (0) | 2021.09.08 |

| 비너스락커(VenusLocker)그룹, 이력서를 위장하여 Makop 랜섬웨어 유포중! (0) | 2021.09.07 |

댓글 영역