상세 컨텐츠

본문

远控来袭:针对Telegram用户的金融窃密活动

최근 Telegram에서 피싱 캠페인을 통해 확산되고 있는 RAT 악성코드가 발견되었습니다.

해당 악성코드는 영수증, 교통카드 정보 등 금융 관련 단어가 제목에 포함된 피싱 이메일에 첨부된 문서 파일을 통해 유포되었습니다.

작년 10월 이후 비트코인 가격이 급등하고 알트코인 가격도 상승함에 따라 피싱 메일에는 'USDT 지갑 주소 정보'와 같은 암호화폐 관련 단어가 등장하기 시작했습니다.

암호화폐는 익명성을 가지고 있다는 점에서 트로이목마를 사용하는 해커들의 표적이 되기 쉽습니다.

해커들은 RAT을 유포하는 피싱 캠페인을 통해 Telegram 사용자의 금융 자산을 훔치는 것을 목표로 합니다.

이번에 발견된 트로이목마의 모듈은 대부분 메모리 복호화에 의해 로드되며 일부 모듈은 파일 이름 규칙이 올바른지 확인하고 보안 관련 프로세스를 탐지합니다.

동시에 트로이목마의 원격 제어 프로토콜은 레지스트리 자체 시작을 통해 지속성을 실현할 수 있습니다.

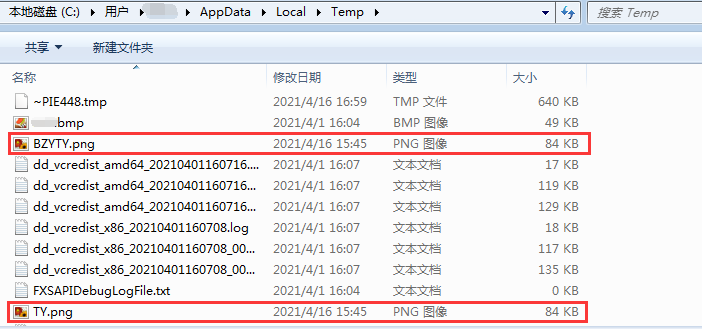

미끼 프로그램은 암호화된 데이터를 로컬 TEMP 디렉터리에 해제하고 이를 png 파일로 위장합니다.

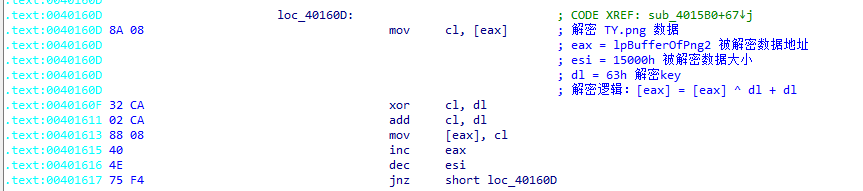

다음의 그림은 png 파일로 위장한 복호화 알고리즘을 나타낸 것으로, 각 단계에서 사용되는 복호화 알고리즘은 동일합니다.

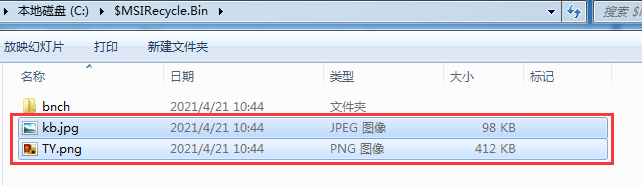

악성코드는 휴지통 폴더로 가장하는 숨겨진 디렉터리 C:\\$MSIRecycle[.]Bin을 만듭니다. 그리고 C&C 서버 "43[.]128[.]26[.]244"에서 두 개의 png 파일을 받아 C:\\$MSIRecycle[.]Bin 디렉터리에 기록합니다.

보안 연구원들은 바이러스토탈(VirusTotal) 연계 분석을 통해 최근 공격자의 IP가 매우 활동적이며 텔레그램에서 진행 중인 캠페인이 여러 악성 샘플과 연관되어 있음을 발견했습니다.

kb[.]png는 실제 png이며 png 내용은 트로이목마의 파일 이름과 관련이 있습니다.

트로이목마는 적극적으로 Windows Photo Viewer를 호출하여 그림을 표시합니다.

TY[.]png는 가짜 png로, Server[.]Dat[.]dll을 얻기 위해 데이터를 해독합니다. 이 dll은 암호화된 원격 제어 모듈(Xy[.]dll)에 내장되어 있으며 후속 원격 제어 기능은 모두 Xy[.]dll에 있습니다.

원격 제어 모듈(Xy.[]dll)은 피해자 호스트 정보를 수집하여 C&C 서버 "52jiankang[.]bid"로 보냅니다.

수집된 정보에는 시스템 버전, CPU 수량 및 유형, 메모리 OEM, 하드 디스크 사용량, 네트워크 포트 등이 포함됩니다.

트로이목마 컨트롤러는 이 정보를 기반으로 피해자의 상황에 대해 자세히 알아내고 표적 공격을 수행할 수 있습니다.

호스트의 하드웨어 정보 외에도 트로이목마는 원격 제어 명령을 받아 클립 보드 데이터, 키로거 등을 수집할 수 있습니다.

이 두 가지 작업을 통해 피해자는 개인정보나 가상화폐 형태의 자금을 도난당할 수 있으며 공격자는 귀중한 데이터를 얻을 수 있습니다.

트로이목마의 원격 제어 기능은 종료, 키 로깅, 지정된 cmd 명령 실행, C&C 발급 모듈 로드와 같은 작업을 포함하여 매우 포괄적입니다.

C&C 서버의 트로이목마는 화면 모니터링 모듈(screen[.]dll)을 피해자 호스트에 전달하며 이 모듈은 피해자의 호스트 화면을 모니터링하고, 화면 비트 맵 데이터를 가져오고, zlib 압축 후 스크린샷 데이터를 C&C 서버로 보내는 역할을 합니다.

이러한 트로이목마 악성코드는 일반적으로 피싱 캠페인에 의해 유포되므로 사용자는 출처가 불분명한 이메일 및 파일을 클릭하지 않고, 안티바이러스 소프트웨어를 설치하는 것이 좋습니다.

또한 소프트웨어를 항상 최신 버전으로 유지하고 의심스러운 파일에 대한 보안 검사를 수행하는 습관을 길러야 합니다.

현재 이스트시큐리티 알약에서는 해당 악성코드 샘플에 대해 'Trojan.Farfli.gen'으로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 어도비, 실제 공격에서 악용 중인 Reader 내 제로데이 취약점 수정 (0) | 2021.05.12 |

|---|---|

| 사용자의 크리덴셜을 훔치는 새로운 안드로이드 뱅킹 트로이목마 발견 (0) | 2021.05.12 |

| Tulsa시, 랜섬웨어 공격 받아 온라인 서비스 중단돼 (0) | 2021.05.11 |

| 미국과 호주, 증가하는 Avaddon 랜섬웨어 공격에 대해 경고 (0) | 2021.05.11 |

| PDF를 통한 악성코드 실행 허용하는 Foxit Reader 취약점 수정 (0) | 2021.05.10 |

댓글 영역