상세 컨텐츠

본문

안녕하세요!

이스트시큐리티 시큐리티대응센터(ESRC)입니다.

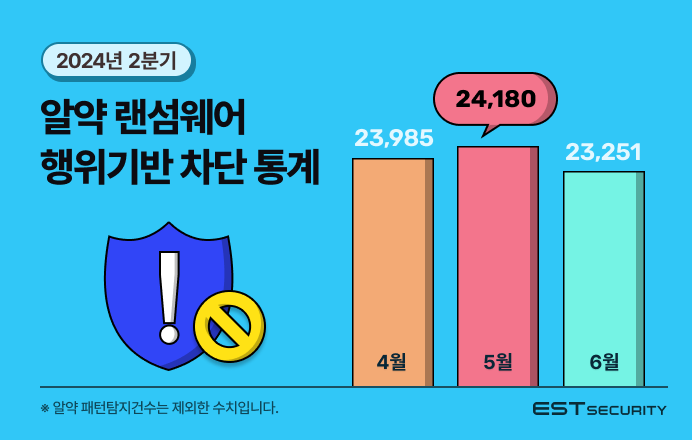

2024년 2분기 자사 백신 프로그램 ‘알약’에 탑재되어 있는 ‘랜섬웨어 행위기반 사전 차단’기능을 통해 총 71,416건의 랜섬웨어 공격을 차단했으며, 이를 일간 기준으로 환산하면 일 평균 793건의 랜섬웨어 공격이 차단된 것으로 볼 수 있습니다.

이번 통계는 개인 사용자를 대상으로 무료 제공하는 공개용 알약 백신프로그램의 ‘랜섬웨어 행위기반 사전 차단 기능’을 통해 차단된 공격만을 집계한 결과입니다.

다음은 ESRC에서 선정한 2024년 2분기 주요 랜섬웨어 동향입니다.

1) 우후죽순 등장하는 RaaS 서비스

2) 정크건(Junk Gun)의 등장

3) 랜섬웨어의 공격 지속

4) ESXi 타깃 랜섬웨어 공격 패턴 공개

1분기, 전 세계적으로 악명을 떨친 락빗(LockBit) 랜섬웨어 조직과 블랙캣(Black Cat) 랜섬웨어 조직이 국제 사법기관들의 공조, 파트너들사 신뢰를 저버리는 행위 등의 이유로 영향력이 크게 약화되었습니다.

이 두 조직은 RaaS(Ransomware as a Service) 산업에서 가장 큰 영향력을 발휘하던 그룹으로 랜섬웨어의 기세가 꺾일 것으로 기대하였습니다. 하지만 기대와 다르게 이 틈을 타 랜섬허브(RansomHub), 킬섹(KillSec), 캐시(Cash) 랜섬웨어, 엘도라도(Eldorado) 등 다양한 RaaS들이 우후죽순 등장하였습니다.

새로 등장한 RaaS 서비스 중 랜섬허브(RansomHub) RaaS는 Go언어와 C++언어로 제작된 멀티플랫폼(윈도우, 리눅스, ESXi) 서비스입니다. 랜섬허브 RaaS는 파트너사에게 많은 제휴사 유치를 위해 높은 커미션을 제시하고, 실제로 매우 빠른 속도로 성장하고 있습니다. 일각에서는 코드 및 난독화 기술 등의 유사성을 언급하며 랜섬허브가 나이트(Knight) 랜섬웨어의 리브랜딩 버전이라는 의견도 있습니다.

해커그룹 킬섹(KillSec)이 KillSec RaaS를 공개했습니다.

이 서비스는 Tor 네트워크를 사용하며 통계, 채팅, 빌드 기능 등 사용자들을 위해 다양한 편의성을 제공한다고 홍보하고 있습니다. 뿐만 아니라 향후 DDoS, 통화기능, 정보탈취 기능 등이 업데이트 될 예정이라고 밝혔습니다.

보안업체 소포스(Sophos)는 가격이 저렴하고 낮은 수준의 ‘정크건’(Junk Gun) 랜섬웨어에 대해 공개하였습니다.

이 랜섬웨어들은 기존의 파트너 기반의 구독형 RaaS와는 다르게 독자적으로 운영되며 저렴한 가격이 특징입니다. 보고서에서 23년 6월부터 24년 2월 동안 수집한 19가지 종류의 정크건 랜섬웨어 정보를 공개하였으며, 기존의 RaaS들과 비교하였을 때 정교함과 기술력이 뒤떨어지지만 그에 반해 평균 가격이 400달러로, 공격에 성공하면 얻은 수익의 전부를 가져간다는 점에서 많은 초보 해커들의 환영을 받고 있다고 밝혔습니다.

정크건 랜섬웨어들이 랜섬웨어 시장에 새로운 유형으로 자리 잡을지는 좀 더 지켜봐야 겠습니다.

랜섬웨어 공격은 여전히 지속되었습니다.

케르베르(Cerber) 랜섬웨어 리눅스 변종이 CVE-2023-22518 취약점을 악용해 유포되는 것이 확인되었습니다.

CVE-2023-22518는 아틀라시안 컨플루언스 데이터센터(Atlassian Confluence Data Center) 및 서버에 존재하는 취약점으로, 공격자들은 해당 취약점을 악용하여 관리자 계정을 생성하고 웹 셸을 통해 Cerber 랜섬웨어 리눅스 변종을 내려받은 후 실행합니다.

CVE-2023-22518 취약점 패치가 공개되었지만, 여전히 패치되지 않은 취약한 시스템을 타깃으로 공격이 지속되고 있는 만큼 보안담당자들의 빠른 패치가 필요합니다.

사용자들이 가짜 소프트웨어를 내려받도록 유도하는 캠페인도 발견되었습니다.

공격자들은 검색엔진에서 특정 소프트웨어를 검색할 때, 정상 Putty 및 WinSCP 프로그램 다운로드 페이지처럼 위장한 광고 페이지를 띄워 사용자로 하여금 가짜 소프트웨어를 내려받도록 유도합니다.

이 설치 패키지 내부에는 정상 exe 파일과 함께 악성 python311.dll이 포함되어 있으며, 사용자가 셋업 파일 실행 시 DLL 사이드로딩(DLL Sideloading)을 통해 악성 dll이 실행되고 최종적으로 랜섬웨어 배포를 시도합니다. 이런 공격방식은 블랙캣/알프브이(BlackCat/ALPHV) 랜섬웨어를 배포한 공격 캠페인과 유사하지만 랜섬웨어와 관련된 자세한 정보는 공개되지 않았습니다.

VMware ESXi 시스템을 타깃으로 하는 랜섬웨어 공격이 지속되고 있는 가운데, 보안전문가들이 ESXi시스템을 타깃으로 하는 랜섬웨어 공격 패턴에 대해 공개하였습니다.

주로 피싱, 악성파일 다운로드, 취약점 등을 통해 최초 공격이 시도되며, 최초 공격이 성공하면 부르트 포스(brute force) 공격이나 기타 방식을 이용하여 ESXi 호스트 또는 vCenter에 접근을 위한 권한상승을 시도 후 백업 시스템을 파괴하거나 암호화하고 데이터를 탈취합니다.

데이터 탈취 후에는 랜섬웨어를 실행시켜 ESXi 파일 시스템의 "/vmfs/volumes" 하위 디렉토리를 암호화 하고, 가상화 되지 않은 워크스테이션과 서버에 랜섬웨어를 확산시킨다고 밝혔습니다.

'전문가 기고' 카테고리의 다른 글

| 2024년 3분기 알약 랜섬웨어 행위기반 차단 건수 총 69,528건! (3) | 2024.10.29 |

|---|---|

| 이스트시큐리티와 함께 안전한 추석연휴 보내세요! (4) | 2024.09.13 |

| 2024년 1분기 알약 랜섬웨어 행위기반 차단 건수 총 79,646건! (0) | 2024.04.19 |

| 설 연휴 부모님께 꼭 알려드려야 할 피싱 공격유형 5가지! (0) | 2024.02.07 |

| 2023년 4분기 알약 랜섬웨어 행위기반 차단 건수 총 55,246건! (0) | 2024.01.22 |

댓글 영역