상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 ESRC(시큐리티대응센터)입니다.

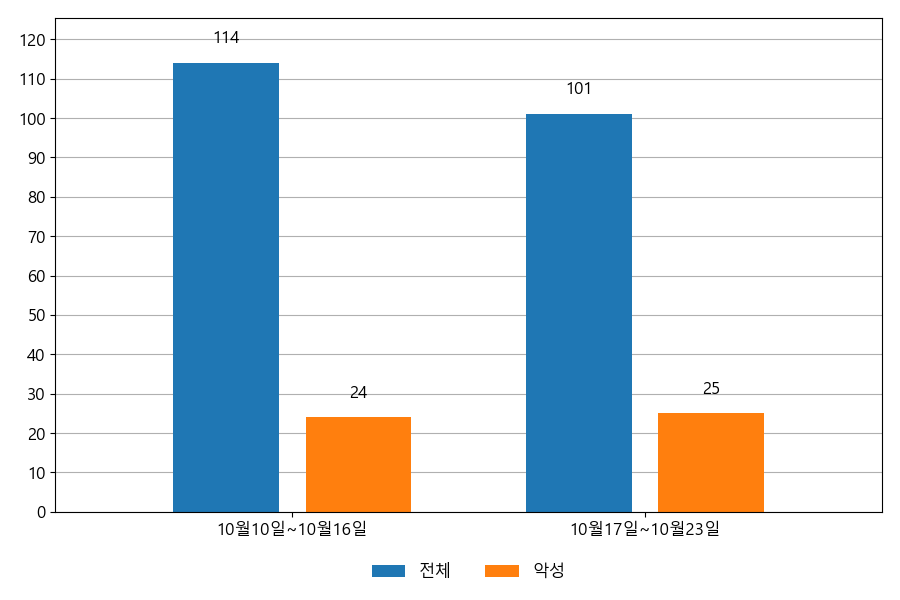

ESRC에서는 자체 운영 중인 이메일 모니터링 시스템의 데이터를 통해 이메일 중심의 공격이 어떻게 이루어지고 있는지 공유하고 있습니다. 다음은 10월 17일~10월 23일까지의 주간 통계 정보입니다.

1. 이메일 유입량

지난주 이메일 유입량은 총 101건이고 그중 악성은 25건으로 24.75%의 비율을 보였습니다. 악성 이메일의 경우 그 전주 24건 대비 25건으로 1건이 증가했습니다.

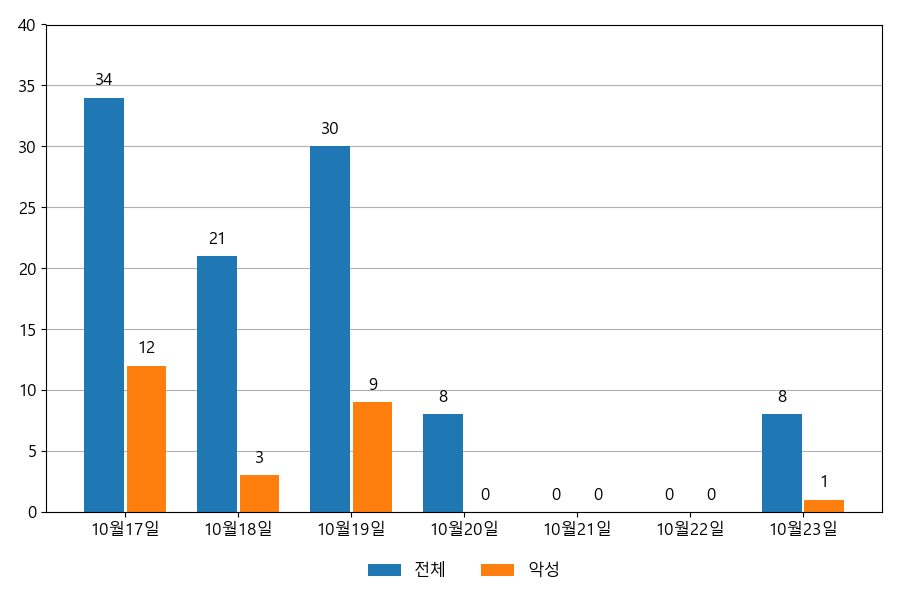

일일 유입량은 하루 최저 8건(악성 1건)에서 최대 34건(악성 12건)으로 일별 편차를 확인할 수 있습니다.

2. 이메일 유형

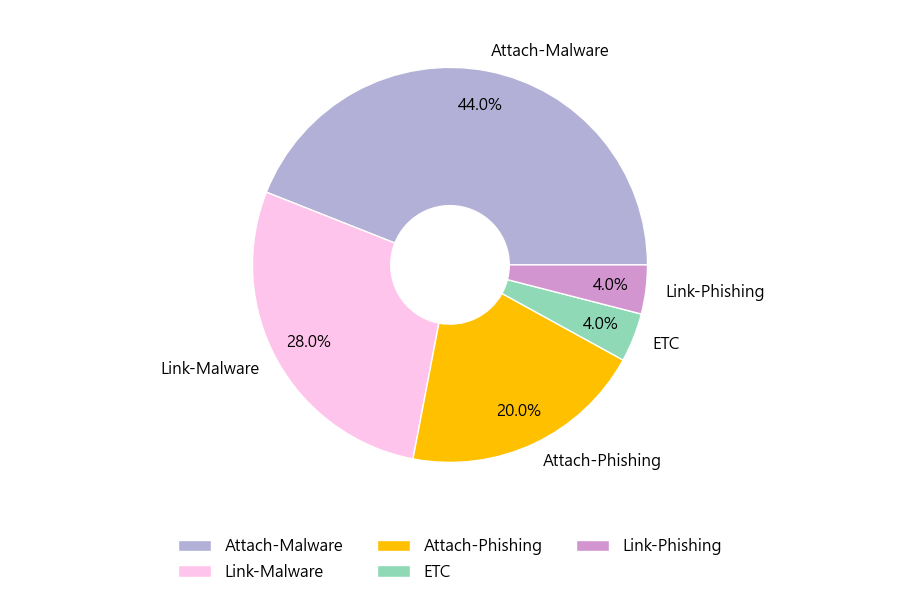

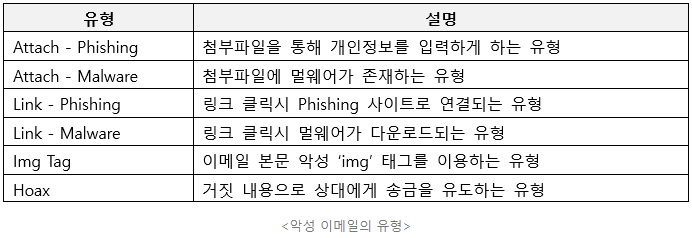

악성 이메일을 유형별로 살펴보면 25건 중 Attach-Malware형이 44.0%로 가장 많았고 뒤이어 Link-Malware형이 28.0%를 나타냈습니다.

3. 첨부파일 종류

첨부파일은 ‘Phish’형태가 50.0%로 제일 큰 비중을 차지했고 뒤이어 ‘ETC’, ‘AgentTesla’가 각각 17.6%, 8.8%의 비중을 차지했습니다.

4. 대표적인 위협 이메일의 제목과 첨부파일 명

지난 주 같은 제목으로 다수 유포된 위협 이메일의 제목들은 다음과 같습니다.

ㆍRe: [External Email] Complete with DocuSign: Zoominfo Service Agreement - October 2023

ㆍ계정 시스템 업그레이드!

ㆍ[EXTERNAL] Message caller

ㆍImport Tax Invoice

ㆍInvoices

ㆍFwd: [External Email] Complete with DocuSign: Zoominfo Service Agreement - October 2023

ㆍ[EXTERNAL]Complete with DocuSign: In Smed Service Agreement - October 2023

ㆍComplete with DocuSign: Icon Iq Capital Service Agreement - October 2023

ㆍAw: Re: Re: Order Supply Payment

ㆍRe: PURCHASE ORDER

지난 주 유포된 위협 이메일 중 대표적인 악성 첨부파일 명은 다음과 같습니다.

ㆍInvoice.shtml

ㆍQUOTE--GEI REF 2177700XXXXX023.rar

ㆍVoice108356.htm

ㆍIDEA solution selected sample pictures (2023-10-17).7z

ㆍBank Slip-S9qhUfGax2qhTYc-DOCX.rar

ㆍKPMT Purchase orders.gz

ㆍPedidos.xla

ㆍDocumentos 00782149.xla

ㆍCarta de pago.doc

ㆍRO11729920-66179922-SWU71173982.IMG

상기 이메일과 첨부파일을 확인할 경우 주의가 필요합니다.

더 많은 정보는 아래 Threat Inside를 통해 확인하시기 바랍니다.

5. 이메일 Weekly Pick

이번주 Pick으로는 몇년간 꾸준히 유포 중인 입사지원서 사칭 이메일을 선정했습니다. 본문 내용은 기존과 유사하게 이력서 첨부파일을 유도하고 있으며 첨부파일 탐지를 막기위해 비밀번호를 설정하였습니다. 첨부파일을 압축 해제하면 악성 파일이 존재하며 클릭시 랜섬웨어가 실행됩니다. 이런 형태의 이메일은 다년간 조금식 업데이트되며 유포가 지속적으로 확인되고 있으니 유사한 이메일을 받는다면 주의를 기울여야겠습니다. 관련 내용은 다음 글을 확인하시기 바랍니다.

※ 참고

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (10월 넷째주) (1) | 2023.10.31 |

|---|---|

| [Trojan.Agent.Stealc] 악성코드 분석 보고서 (1) | 2023.10.26 |

| 9월 스미싱 트렌드 (0) | 2023.10.19 |

| 피싱 페이지를 통해 신용카드 정보 탈취를 시도하는 스미싱 주의! (0) | 2023.10.17 |

| ESRC 주간 Email 위협 통계 (10월 둘째주) (0) | 2023.10.17 |

댓글 영역