상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

2019년 9월 처음 등장한 서비스형 랜섬웨어(RaaS)인 LockBit은 21년 7월 말 Lockbit 2.0으로 업데이트 이후 꾸준히 활동해오고 있습니다. 그리고 22년 7월 초 LockBit 3.0 버전이 발견되었습니다.

LockBit 랜섬웨어는 전세계적으로 많은 기업들에게 피해를 주었으며, 국내에서도 저작권, 이력서 등 피싱 메일을 위장하여 꾸준히 사용자들에게 유포되고 있습니다. 하지만, 현재까지 국내에서는 LockBit 3.0의 유포 정황은 확인되지 않고 있습니다.

LockBit 3.0은 랜섬웨어 최초로 버그바운티 프로그램을 도입하였습니다. 버그바운티 프로그램은 SW에 존재하는 버그를 신고하면 그에 합당한 보상을 해주는 것으로, SW를 개발하는 많은 회사에서 운영중에 있습니다. LockBit 3.0은 버그바운티를 통하여 자신들이 개발한 랜섬웨어의 완성도를 높히려 하고 있습니다.

분석

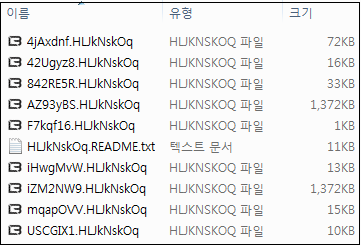

LockBit 3.0은 파일 암호화 후 사용자가 암호화 전 파일을 알아볼 수 없도록 파일명을 7자리의 랜덤한 문자열로 변경하고, 확장자를 9자리의 랜덤한 문자열로 구성된 Personal ID로 변경합니다.

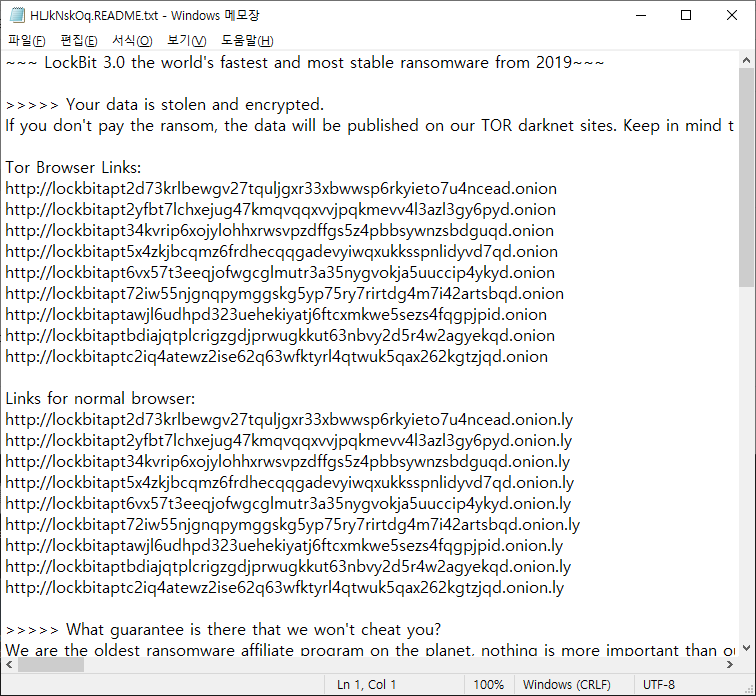

랜섬노트에는 일반 브라우저와 Tor 브라우저로 접속할 수 있는 다양한 링크들을 안내하여 사용자들의 랜섬머니 지불을 유도합니다.

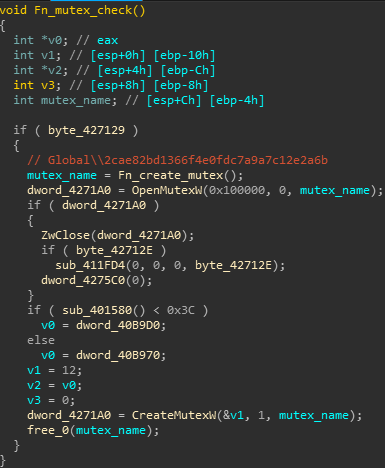

LockBit 3.0은 중복실행을 방지를 위해 뮤텍스를 생성하여 특정 시간에 해당 시스템에서 악성 인스턴스가 하나만 실행되도록 합니다. 만일 뮤텍스가 이미 존재한다면 랜섬웨어는 바로 종료됩니다.

암호화 시 오류가 발생할 수 있는 일부 확장자, 문자열 및 폴더를 제외합니다.

제외 확장자 및 문자열

386, adv, ani, bat, bin, cab, cmd, com, cpl, cur, deskthemepack, diagcab, diagcfg, diagpkg, dll, drv, exe, hlp, icl, icns, ico, ics, idx, ldf, lnk, mod, mpa, msc, msp, msstyles, msu, nls, nomedia, ocx, prf, ps1, rom, rtp, scr, shs, spl, sys, theme, themepack, wpx, lock, key, hta, msi, pdb

제외 폴더

$recycle.bin, config.msi, $windows.~bt, $windows.~ws, windows, appdata, application data, boot, google, mozilla, program files, program files (x86), programdata, system volume information, tor browser, windows.old, intel, msocache, perflogs, public, all users, default

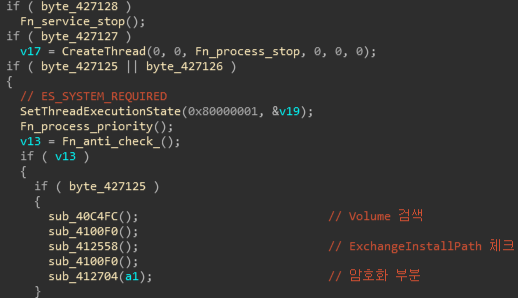

뿐만 아니라 암호화를 성공하기 위하여 보안서비스 및 특정 서비스 무력화를 하고, 사용자가 데이터 복원을 하지 못하도록하여 랜섬머니 지불 가능성을 높힙니다.

보안서비스 및 특정 서비스 무력화

- sppsvc(MS 소프트웨어 보호 플랫폼 서비스)

- WinDefend(윈도우 디펜더)

- wscsvc(보안센터 알림)

- vmvss(VMWare 관련 서비스)

- VSS(Volume Shadowcopy Services)

암호화 과정중에 시스템이 절전 모드로 변경되거나 화면이 꺼지는 것을 방지하기 위하여 SetThreadExecutionState 함수를 사용하는데 이는 DarkSide 랜섬웨어의 기능과 동일합니다.

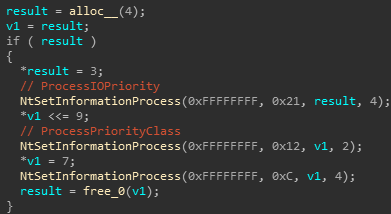

또한 프로세스 우선순위 확인 코드를 통하여 프로세스의 우선순위를 높혀 빠른 암호화 진행을 유도합니다.

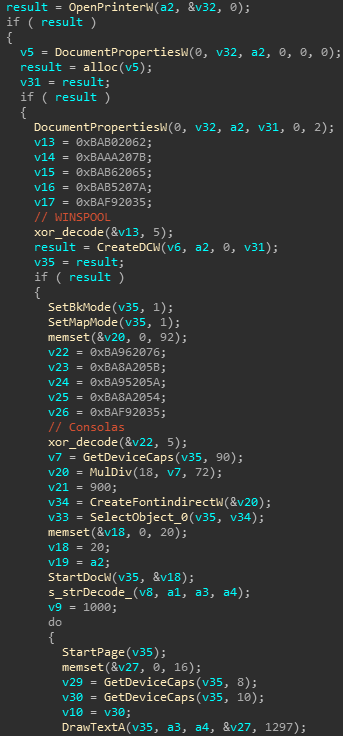

또한 WinSpool API를 사용하여 감염 PC에 연결되어 있는 프린터를 통해 랜섬노트를 출력하여 물리적 손실도 끼칠수도 있있습니다.

LockBit3.0 랜섬웨어는 기존에 발견되었던 DarkSide 랜섬웨어와 유사점이 매우 많으며, 유사점에 대한 비교분석 보고서는 ThreatInside에 공개할 예정입니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (7월 둘째주) (0) | 2022.07.18 |

|---|---|

| 유포를 재개한 매그니베르(Magniber) 랜섬웨어 주의! (0) | 2022.07.18 |

| ESRC 주간 Email 위협 통계 (7월 첫째주) (0) | 2022.07.12 |

| ESRC 주간 Email 위협 통계 (6월 다섯째주) (0) | 2022.07.04 |

| ESRC 5월 스미싱 트렌드 보고서 (0) | 2022.06.29 |

댓글 영역