상세 컨텐츠

본문

EnemyBot malware adds exploits for critical VMware, F5 BIG-IP flaws

여러 악성코드의 조각을 기반으로 하는 봇넷인 EnemyBot이 웹 서버, 콘텐츠 관리 시스템, IoT, Android 장치에서 최근 공개된 심각한 취약점에 대한 익스플로잇을 추가해 공격 범위를 확장시키고 있는 것으로 나타났습니다.

EnemyBot은 Securonix의 연구원들이 3월에 처음으로 발견했으며, 4월에 Fortinet에서 새로운 샘플에 대한 분석을 발표했을 때는 이미 12개 이상의 프로세서 아키텍처에 대한 취약점을 통합한 상태였습니다.

해당 봇의 주요 목적은 DDoS(분산 서비스 거부) 공격을 실행하는 것이며, 새로운 타깃 장치를 검색 후 감염시키는 모듈도 있었습니다.

새로운 변종에 추가된 내용

AT&T Alien Labs이 발표한 새로운 보고서에 따르면, EnemyBot의 최신 변종에는 취약점 24개에 대한 익스플로잇이 포함되어 있었습니다. 대부분이 치명적이지만, CVE 번호도 없는 취약점도 포함하고 있어 이를 보호하기가 더욱 어렵습니다.

4월에는 대부분이 라우터 및 IoT 장치와 관련된 취약점이었으며, 이 중 CVE-2022-27226(iRZ) 및 CVE-2022-25075(TOTOLINK)가 가장 최근 발견된 취약점이며, Log4Shell 또한 포함하고 있었습니다.

하지만 AT&T Alien Labs에서 분석한 새로운 변종은 아래 보안 취약점에 대한 익스플로잇이 포함되어 있었습니다.

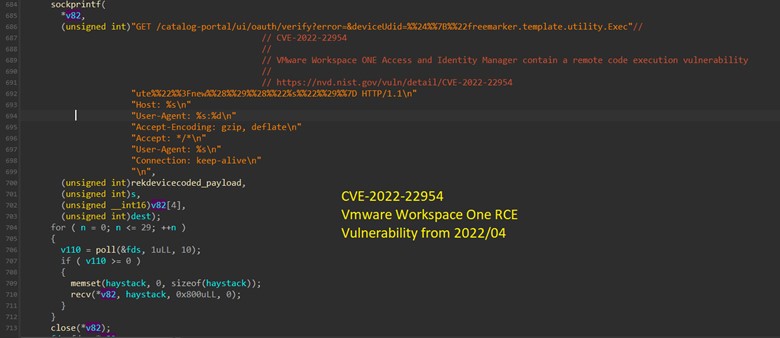

CVE-2022-22954: VMware Workspace ONE Access 및 VMware Identity Manager에 영향을 미치는 치명적(CVSS: 9.8) 원격 코드 실행 취약점으로 PoC 익스플로잇은 2022년 4월에 공개되었습니다.

CVE-2022-22947: Spring의 원격 코드 실행 취약점으로, 2022년 3월에 해당 제로데이 취약점이 수정되었으며 2022년 4월 내내 대규모 공격의 타깃이 되었습니다.

CVE-2022-1388: 치명적인(CVSS: 9.8) 원격 코드 실행 취약점으로 F5 BIG-IP에 영향을 미치며, 취약한 엔드포인트 장치를 탈취할 수 있습니다. 첫 번째 PoC는 2022년 5월부터 실제 공격에서 발견되었으며 거의 즉각적으로 활발한 악용이 시작되었습니다.

<EnemyBot의 코드에 CVE-2022-22954 추가>

최신 버전의 악성코드에서 지원하는 명령 목록을 보면 감염된 시스템에서 리버스 셸을 만드는 데 사용되는 RSHELL이 눈에 띕니다. 공격자는 이를 통해 방화벽 제한을 우회해 해킹된 시스템에 접근할 수 있습니다.

이전 버전에서 본 모든 명령 또한 여전히 남아있으며, DDoS 공격과 관련된 다양한 옵션을 제공합니다.

전망

EnemyBot의 배후에 있는 그룹인 Keksec은 악성코드를 적극적으로 개발하고 있으며 Tsunami, Gafgyt, DarkHTTP, DarkIRC, Necro와 같은 다른 악성 프로젝트를 운영하고 있습니다.

이들은 최신 프로젝트에 특별히 주의를 기울이는 노련한 악성코드 제작자로 보이며, 가끔 시스템 관리자가 수정 사항을 적용하기 전 새로운 취약점을 악용하는 기능을 추가했습니다.

또한 AT&T는 Keksec과 관련이 있는 것으로 보이는 누군가가 EnemyBot의 소스코드를 공개해 많은 공격자가 사용할 수 있도록 했다고 보고했습니다.

이러한 공격으로부터 시스템을 보호하기 위해서는 업데이트가 공개되는 즉시 소프트웨어 제품에 패치를 적용하고, 아웃바운드 연결을 포함한 네트워크 트래픽을 모니터링하는 것이 좋습니다.

현재 EnemyBot의 주요한 목적은 DDoS 공격을 실행하는 것 이지만, 이 악성코드는 더욱 강력한 기기를 노리고 있기 때문에 다른 가능성(크립토마이닝, 액세스 등) 또한 고려해야 합니다.

현재 알약에서는 해당 악성코드 샘플에 대해 Trojan.Downloader.Shell.Agent, Backdoor.Linux.Mirai로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 마이크로소프트, 안드로이드 기기 수백만 대에 사전 설치된 앱에서 치명적인 취약점 발견 (0) | 2022.05.30 |

|---|---|

| 클롭(Clop) 랜섬웨어 다시 돌아오다, 한 달 동안 21명 공격 (0) | 2022.05.30 |

| Zyxel, AP, AP 컨트롤러, 방화벽에 존재하는 취약점 4개 수정 (0) | 2022.05.27 |

| 치명적인 VMware 인증 우회 취약점 익스플로잇 공개돼 (0) | 2022.05.27 |

| 새로운 ChromeLoader 악성코드 급증해, 전 세계 브라우저 노려 (0) | 2022.05.26 |

댓글 영역