상세 컨텐츠

본문

Microsoft warns of new highly evasive web skimming campaigns

마이크로소프트의 보안 연구원들이 탐지를 피하기 위해 여러가지 난독화 기술을 사용하는 웹 스키밍 캠페인을 발견했다고 밝혔습니다.

공격자는 스키밍 스크립트를 PHP로 인코딩하여 난독화했으며, 이 트릭을 통해 웹사이트의 인덱스 페이지가 로드될 때 해당 코드가 실행됩니다.

전문가들은 Google Analytics 및 Meta Pixel(예전 Facebook Pixel) 스크립트로 가장한 악성 JavaScript가 삽입된 해킹된 웹 응용 프로그램 또한 발견했다고 밝혔습니다.

일부 스키밍 스크립트에는 안티 디버깅 메커니즘도 포함되어 있었습니다.

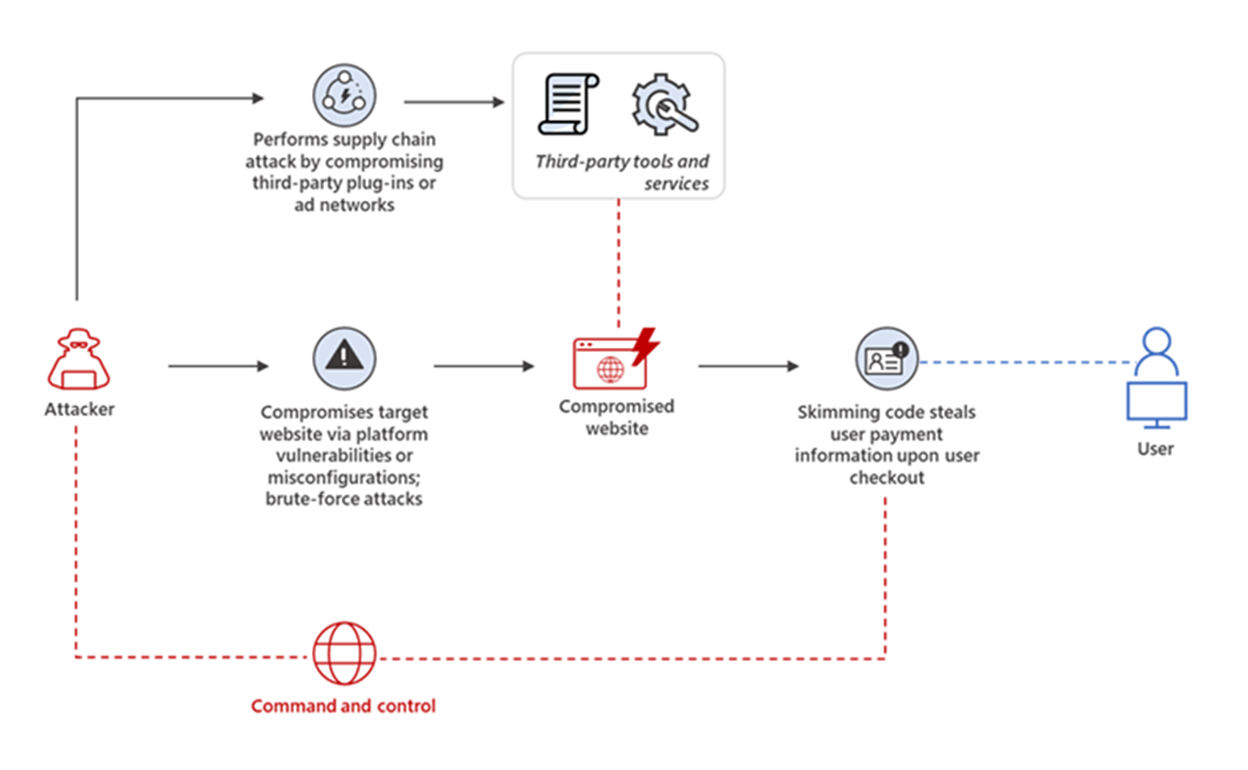

웹 스키밍은 결제 과정에서 웹사이트 방문자의 결제 정보를 수집하는 공격을 말합니다.

사기꾼은 전자 상거래 플랫폼 및 CMS의 취약점을 악용해 온라인 상점 내 페이지에 스키밍 스크립트를 삽입합니다. 경우에 따라, 공격자는 설치된 타사 플러그인 및 테마의 취약점을 악용하여 악성 스크립트를 삽입할 수 있습니다.

마이크로소프트는 보고서를 통해 아래와 같이 밝혔습니다.

“조사를 진행하던 중 악성 이미지 파일이 Magento 호스팅 서버에 업로드되는 인스턴스 두 가지를 발견했습니다. 두 이미지 모두 Base64로 인코딩된 JavaScript가 포함된 PHP 스크립트를 포함했으며, JavaScript 코드는 동일하지만 PHP 구현은 약간 달랐습니다.”

"파비콘(favicon)으로 위장한 첫 번째 이미지는 VirusTotal에서 찾아볼 수 있었으며, 또 다른 하나는 당사의 팀에서 발견한 일반적인 웹 이미지 파일이었습니다."

또한 마이크로소프트는 공격자가 의심을 피하기 위해 Google Analytics 및 Meta Pixel(예전 Facebook Pixel) 스크립트로 가장하는 것을 발견했습니다.

공격자는 스푸핑된 Google 태그 관리자 코드 내부에 Base64로 인코딩된 문자열을 배치합니다. 이 문자열은 trafficapp[.]business/data[.]php?p=form으로 디코딩됩니다.

<스푸핑된 Google Analytics 코드 내 인코딩된 스키밍 스크립트>

전문가들은 Meta Pixel 스푸핑의 배후에 있는 공격자가 HTTPS를 통해 새로 등록된 도메인(NRD)을 사용한다는 사실을 발견했습니다.

“스키밍 캠페인에 더욱 회피적인 전술이 사용되고 있기 때문에 조직에서는 전자 상거래 플랫폼, CMS, 설치된 플러그인의 보안 패치가 최신 상태인지 늘 확인하고 신뢰할 수 있는 출처의 플러그인 및 서비스만 다운로드해야합니다.”

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Trojan.Generic.31438076’로 탐지 중입니다.

출처:

https://securityaffairs.co/wordpress/131625/hacking/web-skimming-attacks.html

'국내외 보안동향' 카테고리의 다른 글

| 새로운 ChromeLoader 악성코드 급증해, 전 세계 브라우저 노려 (0) | 2022.05.26 |

|---|---|

| 새로운 리눅스 랜섬웨어인 ‘Cheers’, VMware ESXi 서버 노려 (0) | 2022.05.26 |

| 새로운 Chaos 랜섬웨어 빌더 변종인 “Yashma”, 실제 공격에서 발견돼 (0) | 2022.05.25 |

| PayPal의 패치되지 않은 버그, 사용자의 자산 위험에 빠트려 (0) | 2022.05.24 |

| Cytrox의 Predator 스파이웨어, 캠페인 3곳에서 제로데이 익스플로잇 악용 (0) | 2022.05.24 |

댓글 영역