상세 컨텐츠

본문

Bitter cyberspies target South Asian govts with new malware

사이버 스파이 활동을 주로 실행하는 APT 그룹인 Bitter가 원격 파일 실행 기능을 갖춘 악성코드로 방글라데시 정부를 노리고 있는 것으로 나타났습니다.

해당 캠페인은 최소 2021년 8월부터 진행되었으며, 2013년 이후 타겟팅 범위를 변경하지 않았습니다.

이 캠페인은 Cisco Talos의 연구원들이 발견 및 분석했습니다.

Cisco Talos의 연구원은 이 캠페인이 Bitter의 과거 캠페인과 C2 IP 주소, 문자열 암호화 공통성, 모듈 명명 체계 등이 유사하다는 이유를 들어 이를 Bitter의 작업으로 추정했습니다.

감염 체인

이 캠페인은 방글라데시 정부 내 다양한 조직을 노렸습니다. 연구원들은 스피어 피싱 이메일로 시작되는 두 가지 감염 체인을 관찰했습니다.

해당 메시지는 스푸핑된 이메일 주소를 통해 전송되어 파키스탄 정부 기관에서 보낸 것처럼 꾸밉니다.

이는 공격자가 존재하지 않는 이메일 계정/도메인에서 메시지를 보낼 수 있도록 허용한 Zimbra 메일 서버의 취약점을 악용했기 때문에 가능한 것으로 추측됩니다.

두 감염 체인의 차이점은 악성 이메일에 첨부된 파일 유형이 .RTF, .XLSX로 다르다는 것입니다.

이메일에 사용된 주제는 실제 정부 운영과 관련된 통화 기록 및 번호 인증 관련입니다.

<Excel 문서 감염 체인>

RTF 문서는 CVE-2017-11882 취약점을 악용하고, 취약한 Microsoft Office 버전을 실행하는 시스템에서 원격으로 코드를 실행하도록 무기화되었습니다.

"피해자가 Microsoft Word로 RTF 파일을 열면, 이는 Equation Editor 애플리케이션을 호출하고 ROP(Return-Oriented Programming) 가젯이 포함된 방정식 공식을 실행합니다."

"ROP는 악성 호스트인 olmajhnservice[.]com에 연결하고 페이로드를 다운로드하기 위해 암후화된 형식의 악성 문서의 끝에 위치한 셸코드를 로드 및 실행합니다.”

<셸코드를 포함하는 OLE 객체>

Excel 스프레드시트 파일을 열면 CVE-2018-0798, CVE-2018-0802에 대한 익스플로잇이 트리거되어 Microsoft Office의 오래된 버전에서 원격으로 코드가 실행됩니다.

페이로드 가져오기는 호스팅 서버에 연결하고 트로이 목마를 다운로드하기 위해 초기 감염 후 5분마다 실행되는 익스플로잇을 통해 생성된 예약된 작업 두 개를 통해 수행됩니다.

ZxxZ 트로이 목마

Cisco Talos는 이 트로이 목마를 ZxxZ라 명명했습니다.

이는 "Update.exe", "ntfsc.exe", "nx.exe"와 같이 일반적인 파일 이름인 모듈을 다운로드하고 실행하는 32비트 Windows 실행 파일입니다.

"피해자의 로컬 응용 프로그램 데이터 폴더에 다운로드되거나 드롭되며, 표준 사용자의 권한을 상승시키기 위해 medium integrity 레벨 윈도우 보안 업데이트로써 실행됩니다.”

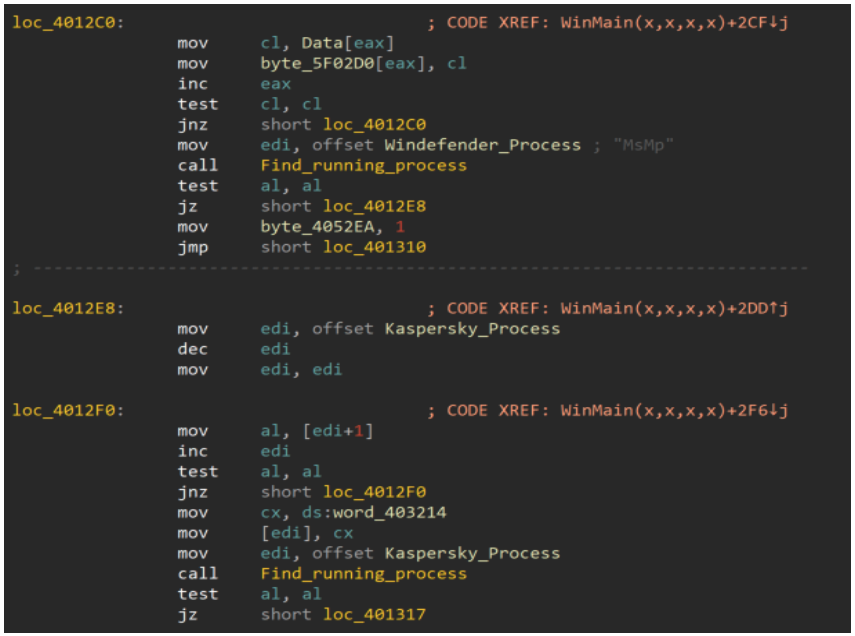

이 악성코드는 난독화된 문자열과 같은 탐지 방지 기능을 가지고 있으며, Windows Defender 및 Kaspersky 바이러스 백신 프로세스가 존재하는지 검색 후 이를 종료합니다.

<바이러스 백신 프로세스 확인>

이후 정보 탈취 기능이 활성화되어 피해자의 프로파일링 데이터를 메모리 버퍼에 덤프하고 명령 및 제어 서버(C2)로 전송합니다. 이후 C2는 "%LOCALAPPDATA%\Debug\"에 저장된 이동식 실행파일로 응답합니다.

해당 실행 파일을 가져오는 데 실패할 경우 ZxxZ 트로이 목마는 이를 포기하고 종료하기 전 225번 다시 시도합니다.

Bitter는 여전히 존재하며, 새로운 툴로 무기고를 채우고, 탐지를 피하기 위해 더욱 많은 노력을 기울이고 있습니다.

남부 및 동남아시아의 보안 담당자들은 Cisco Talos의 침해 지표를 참고하여 Bitter APT 위협을 탐지하고 차단할 것을 권고합니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Exploit.CVE-2017-11882’로 탐지 중입니다.

출처:

https://blog.talosintelligence.com/2022/05/bitter-apt-adds-bangladesh-to-their.html (IOC)

'국내외 보안동향' 카테고리의 다른 글

| 실제 공격에서 발견된 은밀하고 새로운 Nerbian RAT 악성코드 (0) | 2022.05.12 |

|---|---|

| Windows 11 KB5013943 업데이트 이후 블루스크린 등 문제 발생 (0) | 2022.05.12 |

| Saintstealer, Prynt Stealer 악성코드 패밀리 관련 세부 정보 공개돼 (0) | 2022.05.11 |

| FluBot 안드로이드 악성코드, 새로운 SMS 캠페인 통해 핀란드 노려 (0) | 2022.05.11 |

| 또 다른 Joker 앱 세트, 구글 플레이 스토어에 등장해 (0) | 2022.05.10 |

댓글 영역