상세 컨텐츠

본문

Cisco vulnerability lets hackers craft their own login credentials

Cisco가 WLC(Wireless LAN Controller) 소프트웨어에 영향을 미치는 치명적인 취약점인 CVE-2022-20695 (CVSS v3 10.0점)을 경고하는 보안 권고를 발표했습니다.

공격자는 이 보안 취약점을 악용하여 원격으로 유효한 비밀번호 없이도 관리 인터페이스를 통해 타깃 장치에 로그인할 수 있게 됩니다.

이 버그는 비밀번호 유효성 검사 알고리즘의 부적절한 구현으로 인해 발생하며, 디폴트 구성이 아닌 상태에서 표준 인증 절차를 우회할 수 있습니다.

이러한 경우 공격자는 조작된 크리덴셜을 통해 다양한 수준의 권한을 획득할 수 있으며, 잠재적으로 관리자 권한까지 얻을 수 있게 됩니다.

영향 및 수정

Cisco의 권고에 따르면, 해당 버그에 취약한 제품은 Cisco WLC Software 8.10.151.0이나 Release 8.10.162.0을 실행하고 "macfilter 반경 호환성"이 "기타"로 구성된 제품입니다.

취약한 제품은 아래와 같습니다.

3504 무선 컨트롤러

5520 무선 컨트롤러

8540 무선 컨트롤러

Mobility Express

가상 무선 컨트롤러(vWLC)

위 외에도 소프트웨어 센터에서 사용이 불가능한 8.10.151.4 ~ 8.10.151.10, 8.10.162.1 ~ 8.10.162.14 빌드를 사용하는 고객은 취약한 것으로 간주해야 합니다.

또한 Cisco는 아래 제품은 CVE-2022-20695에 취약하지 않은 것으로 확인했습니다.

Catalyst 9300, 9400, 9500 시리즈 스위치용 Catalyst 9800 내장형 무선 컨트롤러

Catalyst 9800 시리즈 무선 컨트롤러

클라우드용 Catalyst 9800 무선 컨트롤러

Catalyst AP에 내장된 무선 컨트롤러

취약한 제품 섹션에 포함되지 않은 무선 LAN 컨트롤러(WLC) AireOS 제품

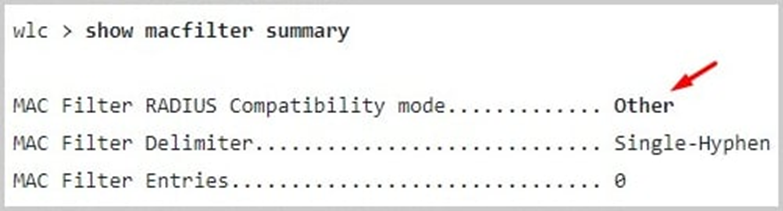

현재 구성이 취약한지 확인하려면 "show macfilter summary" 명령을 실행하면 됩니다. RADIUS 호환 모드가 "기타"를 반환할 경우 해당 공격에 취약한 것입니다.

<구성 취약점을 확인하는 명령>

Cisco에서 공개한 최신 보안 업데이트(8.10.171.0이상)를 적용할 경우 사용 중인 구성에 관계없이 이 취약점을 패치할 수 있습니다.

이외의 해결 방법

Cisco는 무선 LAN 컨트롤러 업데이트가 불가능한 사용자를 위해 완화법 2가지를 공개했습니다.

첫 번째는 "config macfilter radius-compat cisco" 명령을 통해 "macfilter radius compatibility" 모드를 기본값으로 재설정하는 것입니다.

두 번째는 "config macfilter radius-compat free" 명령을 통해 "free"를 포함한 다른 안전 모드로 구성을 변경하는 것입니다.

Cisco는 아직까지 해당 취약점이 악용된다는 증거가 없다고 밝혔습니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| GitHub, 해커가 훔친 OAuth 접근 토큰을 통해 조직 수십 곳 해킹했다고 밝혀 (0) | 2022.04.18 |

|---|---|

| Microsoft Office 2013, 2023년 4월 지원 종료 예정 (0) | 2022.04.18 |

| 마이크로소프트, Zloader 봇넷 해체를 위한 조치 취해 (0) | 2022.04.15 |

| 구글 크롬, 현재 악용중인 제로데이 취약점(CVE-2022-1364) 패치 (0) | 2022.04.15 |

| 새로운 ZingoStealer 인포스틸러, 더 많은 악성코드와 크립토마이너 드롭해 (0) | 2022.04.15 |

댓글 영역