상세 컨텐츠

본문

Ukrainian researcher leaked the source code of Conti Ransomware

최근 한 우크라이나 연구원이 Conti 랜섬웨어 작업과 관련된 내부 채팅 메시지 60,694건을 유출시켰습니다. 그는 Conti 그룹의 데이터베이스 XMPP 채팅 서버에 접근이 가능했던 것으로 나타났습니다.

Conti 랜섬웨어는 우크라이나를 공격하는 러시아 정부를 지지한다는 공지를 게시한 적이 있습니다. 따라서 Conti랜섬웨어에 대한 공격 및 데이터 유출은 러시아를 지원하는 운영진에 대한 보복으로 보입니다.

하지만 Conti의 파트너 중 다수가 우크라이나 그룹이라는 점을 고려할 때, 해당 공격은 그룹의 운영에 상당한 영향을 미칠 것입니다.

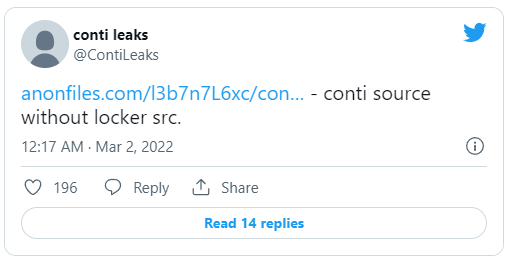

데이터를 유출한 연구원은 더 많은 데이터 덤프를 공개할 것이라 발표했으며, 그는 이제 관리 콘솔을 포함한 랜섬웨어의 소스를 유출하기 시작했습니다.

BleepingComputer에 따르면, 해당 연구원은 2020년 6월 이후 107,000개의 내부 메시지가 포함된 JSON 파일 148건을 추가로 유출했는데, 이는 해당 그룹이 활동을 시작한 전체 기간을 포함하고 있는 것으로 나타났습니다.

이번 2차 유출을 통해 공개된 데이터는 관리 패널, BazarBackdoor API, Conti 랜섬웨어 암호화기, 복호화기, 빌더의 소스코드를 포함하고 있었습니다.

해당 랜섬웨어의 소스코드는 패스워드로 잠긴 압축 파일에 포함되어 있었습니다. 연구원은 해당 패스워드를 공개하지는 않았지만, 또 다른 연구원이 이를 해킹하여 공유하였습니다.

보안 전문가가 리버스 엔지니어링을 통해 작동 방식을 알아내고 복호화 툴을 개발할 수 있기 때문에, 소스코드가 공개될 경우 Conti 랜섬웨어 운영이 일시적으로 중단될 수 있습니다.

하지만 또 다른 공격자가 리버스 엔지니어링을 통해 또 다른 랜섬웨어 버전을 개발할 가능성도 있기 때문에 주의가 필요합니다.

출처:

https://securityaffairs.co/wordpress/128563/data-breach/conti-ransomware-source-code-leaked.html

'국내외 보안동향' 카테고리의 다른 글

| Cisco Expressway 시리즈, TelePresence VCS 제품의 치명적인 취약점 수정돼 (0) | 2022.03.04 |

|---|---|

| 우크라이나의 HermeticRansom 랜섬웨어 피해자용 무료 복호화 툴 공개돼 (0) | 2022.03.04 |

| 해커들, TCP Middlebox 반사 무기화를 통한 증폭된 DDoS 공격 실행해 (0) | 2022.03.03 |

| TrickBot 악성코드, AnchorDNS 백도어를 AnchorMail로 업그레이드해 (0) | 2022.03.02 |

| TeaBot 악성코드, 구글 플레이 스토어에 잠입해 미국 사용자들 노려 (0) | 2022.03.02 |

댓글 영역