상세 컨텐츠

본문

Malicious Notepad++ installers push StrongPity malware

StrongPity로 알려진 해킹 그룹이 타깃을 악성코드에 감염시키는 Notepad++ 인스톨러를 배포하고 있는 것으로 나타났습니다.

APT-C-41, Promethium으로도 알려진 이 해킹 그룹은 2016 ~ 2018년 사이에 타깃이 제한된 캠페인에서 트로이목마화된 WinRAR 설치 프로그램을 배포했었기 때문에, 이 기술이 새로운 것은 아닙니다.

최근 이들은 폭 넓은 조직에서 사용하는 윈도우용 매우 인기 있는 무료 텍스트 및 소스코드 편집기인 Notepad++를 미끼로 사용했습니다.

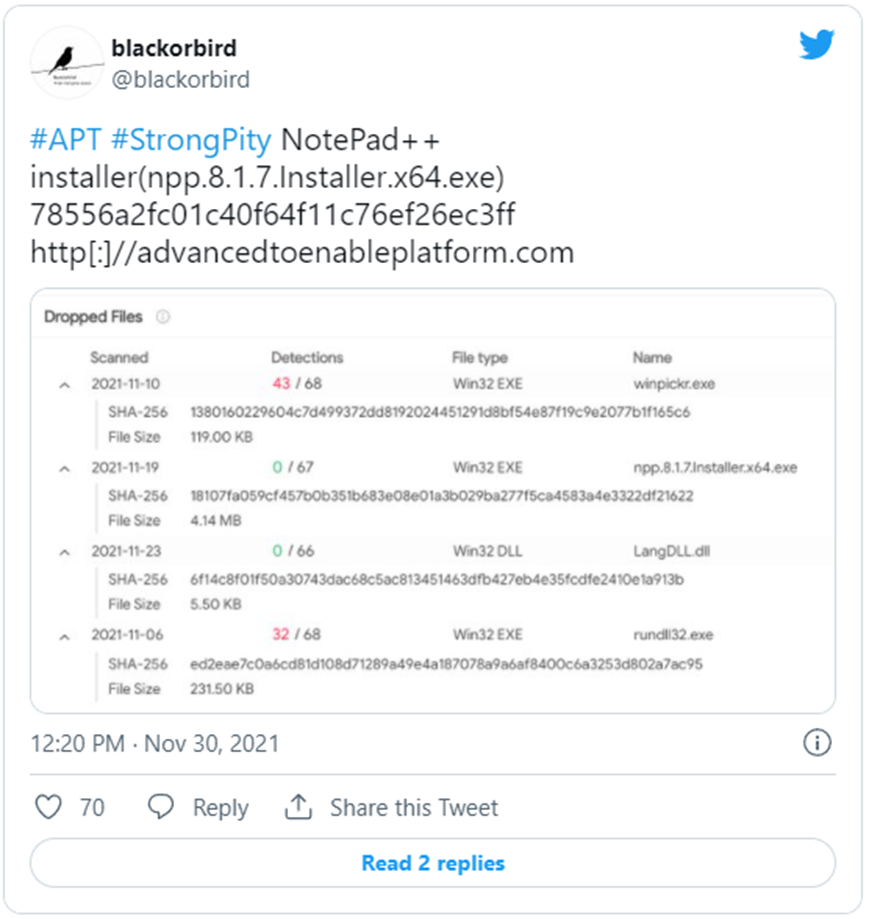

'blackorbird'로 알려진 분석가가 이 변조된 설치 프로그램을 발견했으며, Minerva Labs는 이 악성코드에 대한 보고서를 발행했습니다.

Notepad++ 설치 프로그램을 실행할 경우, 해당 파일은 C:\ProgramData\Microsoft 경로에 "Windows Data"라는 폴더를 만들고 다음 아래 파일 3개를 드롭합니다.

- npp.8.1.7.Installer.x64.exe : C:\Users\Username\AppData\Local\Temp\ 폴더에 있는 원래 Notepad++ 설치 파일

- winpickr.exe : C:\Windows\System32 폴더 내 악성 파일

- ntuis32.exe : C:\ProgramData\Microsoft\WindowsData 폴더 내 악성 키로거

코드 편집기는 정상적으로 설치되기 때문에 피해자는 의심할 수 있는 비정상적인 활동을 감지하지 못할 것입니다.

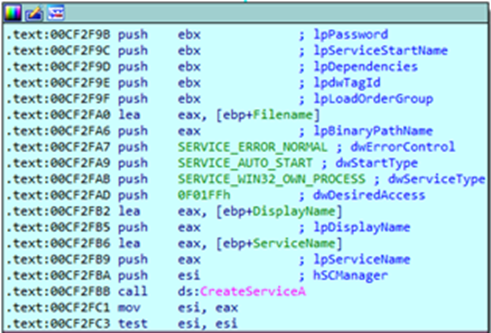

설정이 완료되면 "PickerSrv"라는 새 서비스가 생성되며, 이는 시작 시 실행되어 악성코드의 지속성을 보장합니다.

<악성코드로 생성된 서비스>

이 서비스는 악성코드의 키로거 구성요소인 'ntuis32.exe'를 (WS_MINIMIZEBOX 스타일을 사용하여)오버랩 창으로 실행합니다.

키로거는 사용자의 모든 키 입력을 기록하고 'C:\ProgramData\Microsoft\WindowsData' 폴더에 내 숨겨진 시스템 파일에 저장합니다. 또한 이는 시스템에서 파일 및 기타 데이터를 훔칠 수도 있습니다.

'winpickr.exe'는 해당 폴더를 계속해서 확인하며, 새로운 로그 파일이 감지될 경우 컴포넌트는 C2 연결을 설정해 훔친 데이터를 공격자에게 전송합니다.

전송이 완료되면 악의적인 활동 흔적을 없애기 위해 원본 로그를 삭제합니다.

안전을 유지하는 방법

Notepad++를 사용해야 할 경우, 프로젝트 웹 사이트에서 직접 설치 프로그램을 받아와야 합니다.

이 소프트웨어는 수 많은 다른 웹사이트에서 다운로드가 가능합니다. 일부 웹사이트에서는 공식 Notepad++ 포털이라고 주장하지만, 이는 애드웨어나 기타 원하지 않는 소프트웨어를 포함할 수 있습니다.

악성 설치 프로그램을 배포한 URL은 적발된 후 삭제되었지만, 공격자는 신속히 새 URL을 등록할 수 있습니다.

정교한 기술을 사용하는 공격자는 특히 워터링 홀 공격에 이상적인 특수 소프트웨어에 많은 관심을 보이고 있기 때문에, 모든 소프트웨어 툴을 사용 시 동일한 조치를 따르는 것이 좋습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.StrongPity.gen’로 탐지 중입니다.

출처:

https://blog.minerva-labs.com/a-new-strongpity-variant-hides-behind-notepad-installation (IOC)

'국내외 보안동향' 카테고리의 다른 글

| Dark Mirai 봇넷, TP-Link 라우터의 RCE 취약점 통해 배포돼 (0) | 2021.12.10 |

|---|---|

| [긴급] Apache Log4j 보안 취약점 대응 방안 안내 (0) | 2021.12.10 |

| SonicWall, 고객에 SMA 100 기기 패치 적용 권고해 (0) | 2021.12.09 |

| 해커들, 신용카드 정보를 훔치기 위해 WordPress 플러그인 감염시켜 (0) | 2021.12.09 |

| 구글, Glupteba 봇넷 활동 방해해 (0) | 2021.12.08 |

댓글 영역