상세 컨텐츠

본문

Meet Lorenz — A new ransomware gang targeting the enterprise

커스텀 공격을 통해 전 세계 조직을 노리며 랜섬머니로 수십만 달러의 몸값을 요구하는 새로운 랜섬웨어인 Lorenz가 발견되었습니다.

Lorenz 랜섬웨어 그룹은 지난 달 활동을 시작했으며, 데이터 유출 사이트에 훔친 피해자의 데이터를 게시하고 있습니다.

ID Ransomware의 Michael Gillespie는 Lorenz 랜섬웨어의 암호화기가 ThunderCrypt의 이전 작업과 동일하다고 밝혔습니다.

Lorenz가 이와 동일한 그룹인지, 아니면 랜섬웨어 소스를 구입하여 자체 변종을 만들어낸 것인지는 아직까지 확실하지 않습니다.

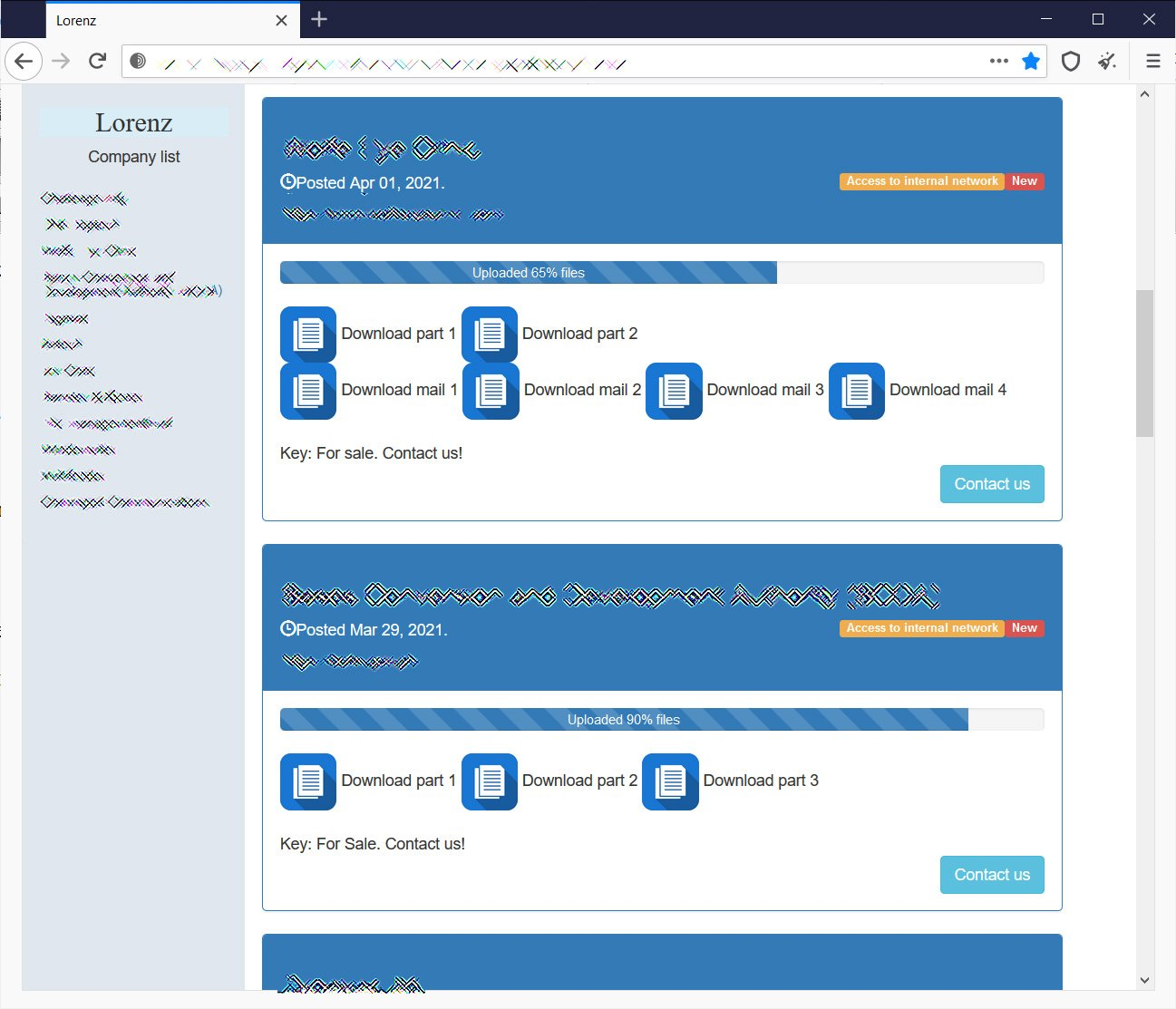

피해자 협박을 위해 데이터 유출 사이트 열어

다른 인간 개입 랜섬웨어 공격과 마찬가지로, Lorenz도 윈도우 도메인 관리자 크리덴셜을 얻어낼 때까지 네트워크 내에서 측면이동합니다.

시스템 전체에 확산되는 동안 암호화되지 않은 파일을 수집해 공격자가 제어하는 원격 서버로 이를 전송합니다.

이후 이 훔친 데이터를 전용 데이터 유출 사이트에 게시해 피해자가 랜섬머니를 지불하도록 협박하는데 사용합니다.

Lorenz가 운영하는 데이터 유출 사이트에는 현재 피해자가 12곳의 목록이 게시되어 있으며, 이 중 10곳에 대한 데이터가 공개된 상태입니다.

<Lorenz 데이터 유출 사이트>

Lorenz 그룹은 다른 랜섬웨어 그룹과는 약간 다른 방식으로 데이터를 게시합니다.

이들은 피해자가 랜섬머니를 지불하도록 압박하기 위해 먼저 다른 공격자나 경쟁 업체에 데이터를 판매할 수 있도록 합니다. 시간이 지남에 따라 이들은 비밀번호가 걸린 피해자의 데이터가 포함된 RAR 압축파일을 공개하기 시작합니다.

피해자가 끝내 랜섬머니를 지불하지 않거나 데이터가 판매되지 않을 경우 Lorenz는 데이터 압축파일의 비밀번호를 공개해 파일을 다운로드 한 모든 사람들이 데이터를 사용할 수 있도록 합니다.

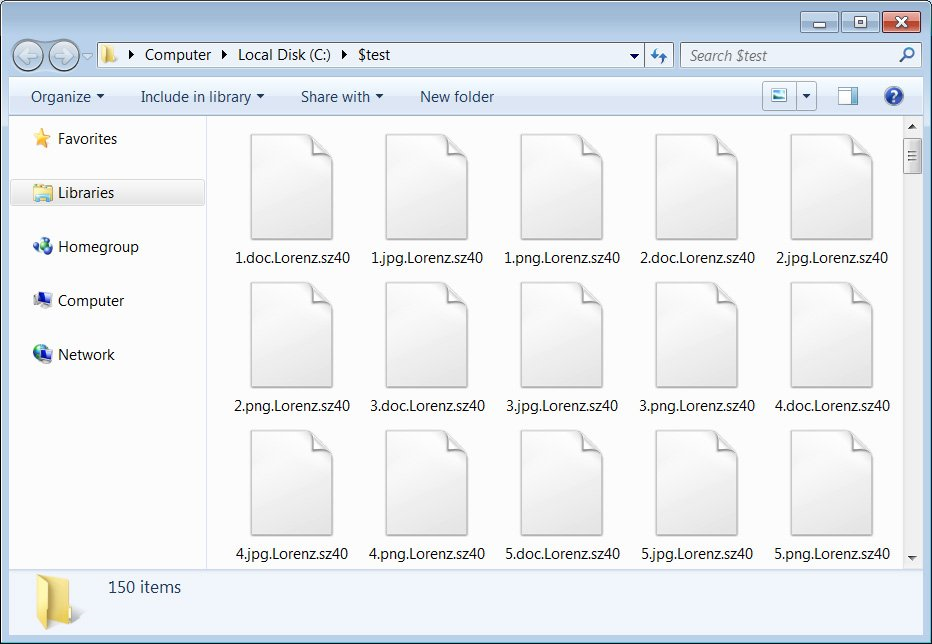

또 다른 특이한 점은 Lorenz가 데이터 뿐 아니라 피해자 내부 네트워크에 대한 접근 권한을 함께 판매한다는 것입니다.

<피해자의 내부 네트워크에 대한 접근 권한 판매>

Lorenz의 암호화기

Bleeping Computer에서 발견한 Lorenz 랜섬웨어의 샘플을 살펴본 결과, 공격자가 타깃 조직에 적합하도록 악성코드 실행파일을 커스텀화한다는 사실을 발견했습니다.

샘플 중 하나에서 랜섬웨어는 아래 명령을 실행해 로컬 네트워크의 도메인 컨트롤러로 추정되는 파일인 ScreenCon.exe를 실행합니다.

wmic /node:"0.0.0.0" /USER:"xx.com\Administrator" /PASSWORD:"xx" process call create "cmd.exe /c schtasks /Create /F /RU System /SC ONLOGON /TN sz402 /TR "\\xx.com\NETLOGON\MSI_Install\ScreenConn.exe" & SCHTASKS /run /TN sz402&SCHTASKS /Del

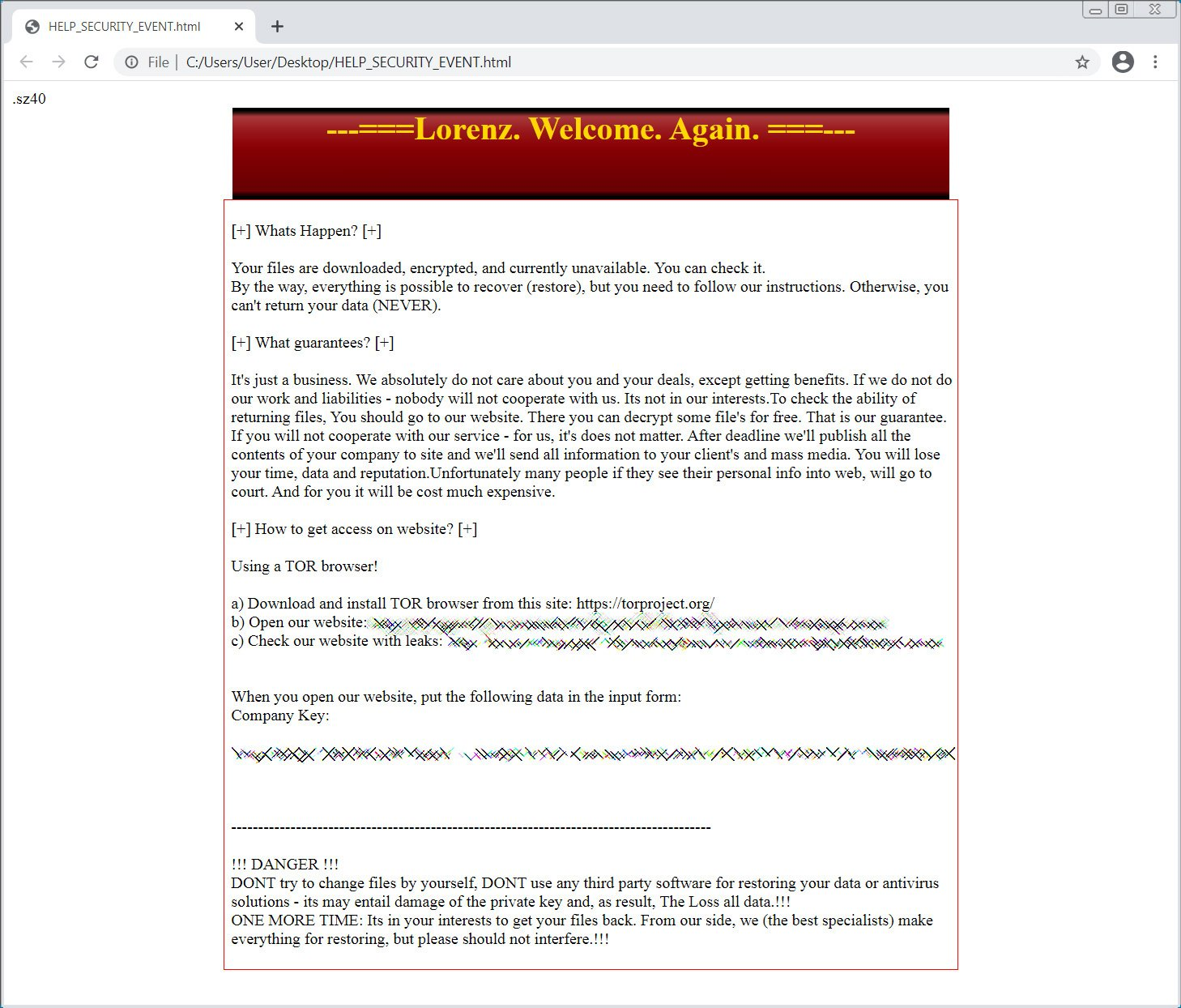

이 랜섬웨어는 파일을 암호화할 때 AES 암호화 및 내장 RSA 키를 사용하여 암호화키를 암호화합니다. 암호화된 각 파일의 끝에는 .Lorenz.sz40 확장자가 추가됩니다.

예를 들어, 1.doc라는 파일이 암호화될 경우 1.doc.Lorenz.sz40으로 이름이 변경됩니다.

<Lorenz로 암호화된 파일>

다른 기업 타깃 랜섬웨어와는 다르게, Lorenz는 암호화 전 프로세스를 죽이거나 Windows 서비스를 종료하지 않았습니다.

또한 컴퓨터 내 각 폴더에는 'HELP_SECURITY_EVENT.html'이라는 이름의 랜섬노트가 생성됩니다. 이 파일에는 Lorenz 데이터 유출 사이트 링크, 랜섬머니 금액을 확인할 수 있는 고유 Tor 지불사이트의 링크가 포함되어 있습니다.

<Lorenz의 랜섬 노트>

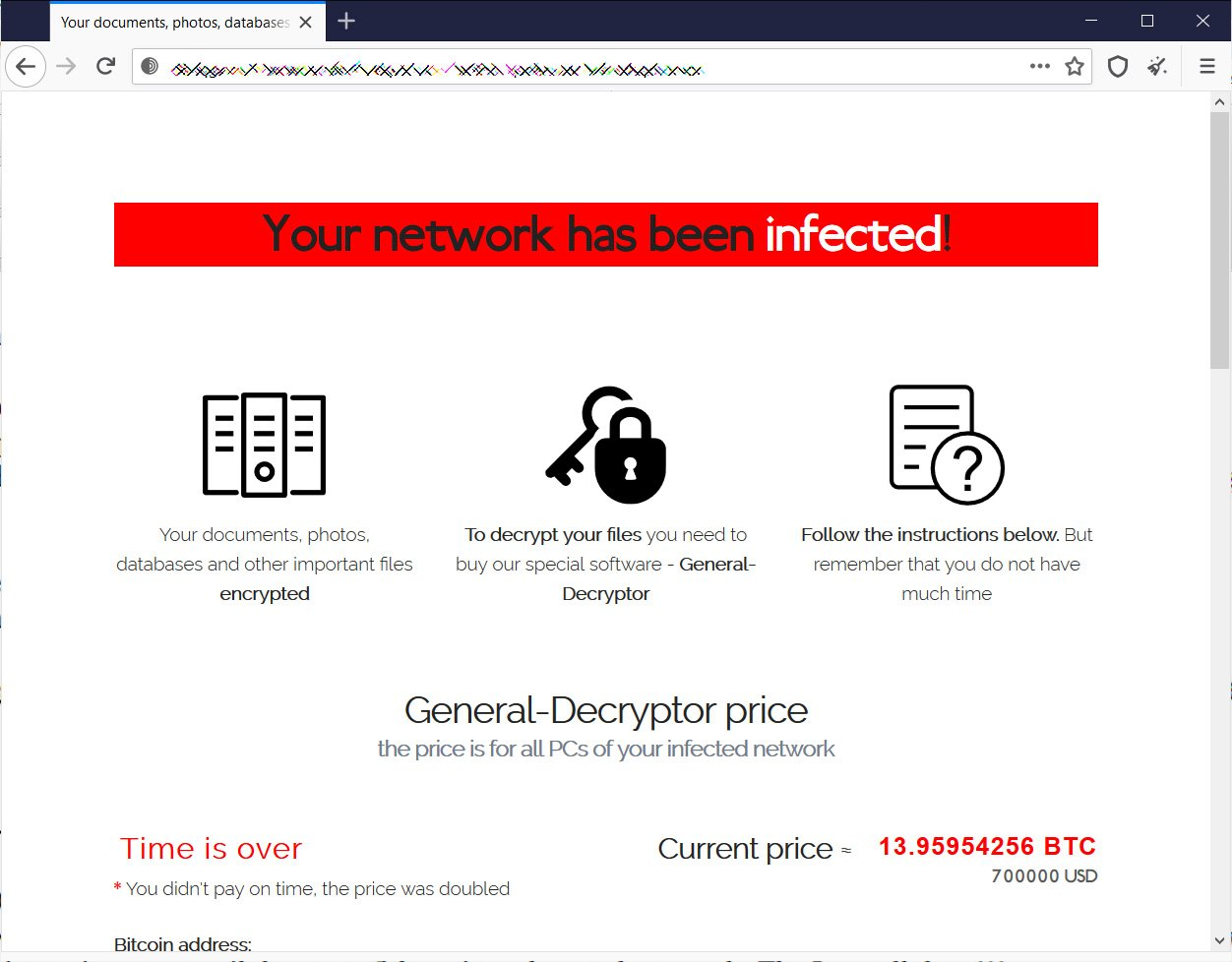

각 피해자에게는 비트코인 랜섬머니 금액 및 공격자와 협상이 가능한 채팅창을 포함하는 전용 Tor 지불 사이트가 부여됩니다.

<Lorenz의 Tor 페이지>

연구원들이 확인한 랜섬노트에서 확인한 랜섬머니 금액은 $500,000 ~ $700,000 사이였습니다.

현재 연구원들이 이 랜섬웨어의 약점을 찾기 위해 분석 중이기 때문에 무료 복구가 가능할지 여부가 확인되기 전까지는 랜섬머니를 지불하지 않을 것을 권장했습니다.

출처:

https://twitter.com/AndreGironda/status/1390681165309235212

'국내외 보안동향' 카테고리의 다른 글

| Magecart 해커들, 웹사이트 파비콘에 PHP 기반 백도어 숨겨 (0) | 2021.05.17 |

|---|---|

| 마이크로소프트, 항공 우주 및 여행 업계가 공격 받고 있다고 경고해 (0) | 2021.05.14 |

| 마이크로소프트, 윈도우 보안 취약점 수십 개 패치해 (0) | 2021.05.13 |

| 모든 WiFi 기기를 해킹 위험에 노출시키는 FragAttacks 취약점 발견 (0) | 2021.05.13 |

| 어도비, 실제 공격에서 악용 중인 Reader 내 제로데이 취약점 수정 (0) | 2021.05.12 |

댓글 영역