상세 컨텐츠

본문

안녕하세요!

이스트시큐리티 시큐리티대응센터(ESRC)입니다.

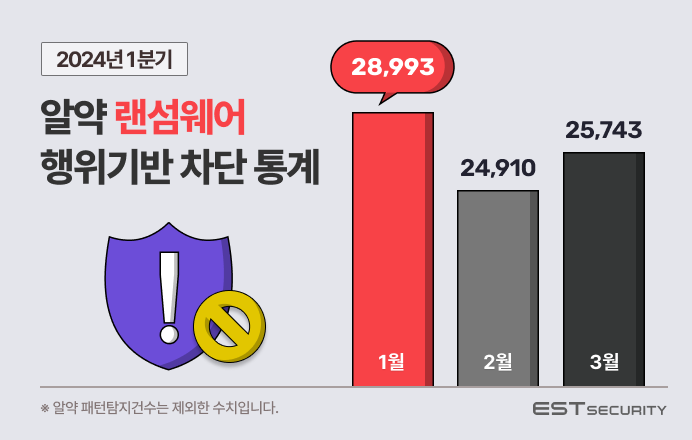

2024년 1분기 자사 백신 프로그램 ‘알약’에 탑재되어 있는 ‘랜섬웨어 행위기반 사전 차단’기능을 통해 총 79,646건의 랜섬웨어 공격을 차단했으며, 이를 일간 기준으로 환산하면 일 평균 884건의 랜섬웨어 공격이 차단된 것으로 볼 수 있습니다.

이번 통계는 개인 사용자를 대상으로 무료 제공하는 공개용 알약 백신프로그램의 ‘랜섬웨어 행위기반 사전 차단 기능’을 통해 차단된 공격만을 집계한 결과입니다.

다음은 ESRC에서 선정한 2024년 1분기 주요 랜섬웨어 동향입니다.

1) Operation Cronos작전을 통한 LockBit 랜섬웨어 조직 소탕

2) 취약점을 이용한 랜섬웨어 공격 지속

3) 한국인터넷 진흥원, 리시다(Rhysida) 랜섬웨어 복호화 툴 개발

4) 새로운 랜섬웨어의 지속적 등장

2월, 국제 수사 집행기관들이 협력하여 Operation Cronos작전을 통해 LockBit 랜섬웨어 조직을 소탕했습니다.

이 작전을 통해 LockBit 소스코드를 포함한 데이터유출사이트, 1000개 이상의 암호 해독키 등을 압수했으며 34개의 서버를 중단시키는 등 큰 성과를 얻었습니다. 이를 통해 LockBit 랜섬웨어 조직은 큰 타격을 받고 활동이 중단되는 듯 했습니다.

하지만 작전을 통해 조직이 무력화 된지 5일만에 LockBit 조직은 백업 데이터를 이용해 다크웹 사이트를 복구했습니다. 이후 다크웹 사이트를 통해 인프라와 운영적인 측면을 더 강화할 것이라고 발표하기도 했습니다.

LockBit 조직이 이전과 같은 활발한 활동을 할 수 있을 지는 좀 더 지켜봐야 겠습니다.

많은 랜섬웨어들이 여전히 취약점을 이용하여 유포되고 있습니다.

CI 소프트웨어인 Teamcity의 온프레미스 플랫폼에서 인증을 우회하고 서버관리를 제어할 수 있는 두가지 심각한 취약점 (CVE-2024-27198 및 CVE-2024-27199)이 공개되었는데 Jasmin 랜섬웨어 변종이 해당 취약점을 악용하는 것으로 확인되었습니다. Jasmin랜섬웨어는 보안팀이 랜섬웨어 공격을 시뮬레이션하는데 사용할 수 있도록 개발된 툴이지만 악의적인 목적으로 수정되어 유포되었습니다.

Akira 랜섬웨어 역시 주로 다중 요소 인증(MFA)이 없는 계정 접근을 통한 VPN 무단 접속 방식을 이용하여 공격을 진행하였지만, 최근에 Cisco ASA/FTD 취약점을 악용하여 공격을 진행하는 것이 확인되었습니다.

리시다 랜섬웨어의 복호화 툴을 한국인터넷진흥원(KISA)와 국민대학교 DF&C 연구실이 공동으로 개발하여 전 세계의 주목을 받았습니다.

23년 5월 처음 발견된 리시다(Rhysida) 랜섬웨어는 주로 VPN, 피싱메일을 통해 유포되었으며 파일을 암호화 한 후 확장자를 .rhysida로 변경합니다. 미국 사이버보안 및 인프라 보안국(CISA)과 연방수사국(FBI)은 사이버보안 권고문을 통해 기업들에게 리시다 랜섬웨어에 대한 주의를 당부하기도 했습니다.

해당 복호화 툴은 세계 최초로 개발된 것으로, 국제협력을 통해 복호화 툴로 검증도 완료된 만큼, 리시다 랜섬웨어의 피해자들은 해당 복호화 툴로 데이터를 복호화 하시기 바랍니다.

1분기에는 새로운 랜섬웨어도 지속적으로 등장하였습니다.

Faust라는 랜섬웨어이며 해당 랜섬웨어는 Phobos 랜섬웨어의 다른 계열로 확인되었습니다. Faust 랜섬웨어는 파일리스 공격을 사용하여 암호화 프로세스를 시작하며 효율적인 실행을 위해 여러 스레드를 생성합니다.

러시아어를 사용하는 다크웹에 Wing이라는 새로운 RaaS가 등장했습니다. 러시아어, 영어 두가지 언어를 지원하며 암호화 모드, 멀티스레딩, 커스터마이징과 같은 다양한 기능들을 제공합니다. Wing 랜섬웨어가 새로운 위협으로 급부상할지는 좀 더 지켜봐야겠습니다.

'전문가 기고' 카테고리의 다른 글

| 설 연휴 부모님께 꼭 알려드려야 할 피싱 공격유형 5가지! (0) | 2024.02.07 |

|---|---|

| 2023년 4분기 알약 랜섬웨어 행위기반 차단 건수 총 55,246건! (0) | 2024.01.22 |

| 2024년 보안 위협 전망 및 2023년 주요 보안 이슈 회고 (0) | 2024.01.02 |

| 2023년 3분기 알약 랜섬웨어 행위기반 차단 건수 총 41,065건! (0) | 2023.10.27 |

| 추석연휴에 꼭 지켜야할 보안수칙 5가지! (0) | 2023.09.26 |

댓글 영역